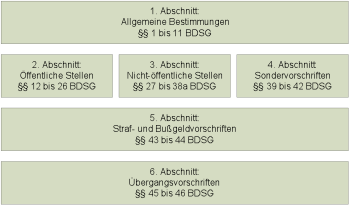

27 Bundesdatenschutzgesetz (BDSG): Datenschutzbestimmungen im Überblick

Das Bundesdatenschutzgesetz (BDSG) in Deutschland regelt den Umgang mit personenbezogenen Daten und stellt sicher, dass die Privatsphäre und informationelle Selbstbestimmung der Bürger geschützt werden. Ein wichtiger Abschnitt des BDSG ist § 27, der spezifische Bestimmungen für die Datenverarbeitung zu unterschiedlichen Zwecken enthält.

Nach § 27 BDSG dürfen personenbezogene Daten nur erhoben, verarbeitet oder genutzt werden, wenn dies durch eine Rechtsvorschrift erlaubt ist oder der Betroffene eingewilligt hat. Dies dient dazu, die Transparenz und Kontrolle über die eigenen Daten zu gewährleisten und Missbrauch zu verhindern.

Unter § 27 BDSG fallen auch Regelungen zur Zweckbindung der Datenverarbeitung. Das bedeutet, dass personenbezogene Daten nur für den bestimmten Zweck verwendet werden dürfen, für den sie erhoben wurden. Eine Weiterverarbeitung für andere Zwecke ist nur unter bestimmten Bedingungen zulässig.

Weiterhin legt § 27 BDSG Anforderungen an die Datensicherheit fest. Verantwortliche Stellen sind verpflichtet, angemessene technische und organisatorische Maßnahmen zum Schutz der Daten zu treffen, um deren Vertraulichkeit, Integrität und Verfügbarkeit sicherzustellen.

Der Schutz personenbezogener Daten ist ein grundlegendes Recht in Deutschland und wird durch das Bundesdatenschutzgesetz umfassend geregelt. Die Einhaltung von § 27 BDSG sowie anderen relevanten Vorschriften ist entscheidend, um das Vertrauen der Bürger in den Umgang mit ihren Daten zu gewährleisten.

7 Wichtige Hinweise zur Einhaltung des § 27 BDSG

- Informationspflicht bei der Erhebung von personenbezogenen Daten

- Zweckbindung der Datenverarbeitung beachten

- Erforderlichkeit und Datensparsamkeit wahren

- Datensicherheit gewährleisten

- Betroffenenrechte respektieren und umsetzen

- Datenübermittlung nur unter bestimmten Voraussetzungen erlaubt

- Auftragsdatenverarbeitung nur mit zuverlässigen Partnern vereinbaren

Informationspflicht bei der Erhebung von personenbezogenen Daten

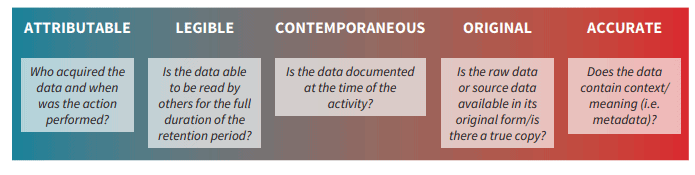

Gemäß § 27 BDSG besteht die Informationspflicht bei der Erhebung von personenbezogenen Daten, was bedeutet, dass die verantwortliche Stelle den Betroffenen transparent über die Verwendung ihrer Daten informieren muss. Dies umfasst Angaben darüber, zu welchem Zweck die Daten erhoben werden, welche Kategorien von Daten verarbeitet werden, an wen sie gegebenenfalls weitergegeben werden und wie lange sie gespeichert werden. Durch die Erfüllung dieser Informationspflicht wird sichergestellt, dass Betroffene über ihre Datenschutzrechte informiert sind und ihre Einwilligung zur Datenverarbeitung auf einer informierten Grundlage geben können.

Zweckbindung der Datenverarbeitung beachten

Die Einhaltung der Zweckbindung der Datenverarbeitung gemäß § 27 BDSG ist von entscheidender Bedeutung, um sicherzustellen, dass personenbezogene Daten nur für den vorher festgelegten Zweck verwendet werden. Indem Unternehmen und Organisationen sicherstellen, dass die Daten nur für den bestimmten Zweck verarbeitet werden, für den sie erhoben wurden, können sie das Vertrauen der Betroffenen stärken und Datenschutzverletzungen vermeiden. Die Beachtung der Zweckbindung hilft dabei, die Transparenz und Rechtmäßigkeit der Datenverarbeitung zu gewährleisten und trägt somit maßgeblich zur Einhaltung der Datenschutzbestimmungen bei.

Erforderlichkeit und Datensparsamkeit wahren

Gemäß § 27 BDSG ist es wichtig, die Grundsätze der Erforderlichkeit und Datensparsamkeit bei der Datenverarbeitung zu wahren. Dies bedeutet, dass nur diejenigen personenbezogenen Daten erhoben, verarbeitet oder genutzt werden sollten, die für den jeweiligen Verarbeitungszweck tatsächlich erforderlich sind. Durch die Beschränkung auf das Notwendige wird sichergestellt, dass keine übermäßigen oder unnötigen Daten gesammelt werden und somit das Risiko einer Datenschutzverletzung verringert wird. Die Einhaltung dieser Prinzipien trägt dazu bei, die Privatsphäre der Betroffenen zu schützen und einen verantwortungsvollen Umgang mit personenbezogenen Daten zu gewährleisten.

Datensicherheit gewährleisten

Um die Datensicherheit gemäß § 27 BDSG zu gewährleisten, ist es entscheidend, angemessene technische und organisatorische Maßnahmen zu ergreifen. Dies umfasst beispielsweise die Implementierung von Zugriffskontrollen, Verschlüsselungstechnologien und regelmäßige Sicherheitsüberprüfungen, um die Vertraulichkeit, Integrität und Verfügbarkeit der Daten sicherzustellen. Durch die Einhaltung dieser Vorschriften können verantwortliche Stellen dazu beitragen, Datenschutzverletzungen zu vermeiden und das Vertrauen der Betroffenen in den Umgang mit ihren persönlichen Informationen zu stärken.

Betroffenenrechte respektieren und umsetzen

Es ist entscheidend, die Betroffenenrechte gemäß § 27 BDSG zu respektieren und umzusetzen. Dies bedeutet, dass Personen das Recht haben, Auskunft über die Verwendung ihrer personenbezogenen Daten zu erhalten, Einsicht in diese Daten zu nehmen und gegebenenfalls deren Berichtigung oder Löschung zu verlangen. Indem Unternehmen und Organisationen die Betroffenenrechte achten und entsprechende Maßnahmen ergreifen, tragen sie dazu bei, das Vertrauen der Bürger in den Datenschutz zu stärken und die Privatsphäre jedes Einzelnen zu schützen.

Datenübermittlung nur unter bestimmten Voraussetzungen erlaubt

Gemäß dem § 27 des Bundesdatenschutzgesetzes (BDSG) ist die Datenübermittlung nur unter bestimmten Voraussetzungen erlaubt. Dies bedeutet, dass personenbezogene Daten nur übertragen werden dürfen, wenn entweder eine gesetzliche Grundlage dafür besteht oder die betroffene Person ihre Einwilligung gegeben hat. Diese Regelung soll sicherstellen, dass die Datenübermittlung transparent und rechtmäßig erfolgt und die Privatsphäre der Bürger geschützt wird. Es ist wichtig, diese Vorschriften zu beachten, um den Datenschutz zu gewährleisten und das Vertrauen in den Umgang mit sensiblen Informationen zu stärken.

Auftragsdatenverarbeitung nur mit zuverlässigen Partnern vereinbaren

Gemäß § 27 BDSG ist es ratsam, Auftragsdatenverarbeitung nur mit zuverlässigen Partnern zu vereinbaren. Diese Bestimmung unterstreicht die Bedeutung der sorgfältigen Auswahl von Dienstleistern, die personenbezogene Daten im Auftrag verarbeiten. Indem Unternehmen sicherstellen, dass ihre Partner den hohen Standards des Datenschutzes entsprechen und angemessene Sicherheitsmaßnahmen implementiert haben, können sie das Risiko von Datenschutzverletzungen minimieren und die Einhaltung gesetzlicher Vorschriften gewährleisten.