IT-Sicherheit und Datenschutz: Die Bedeutung des Schutzes digitaler Daten

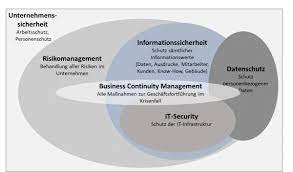

In einer zunehmend digitalisierten Welt gewinnen IT-Sicherheit und Datenschutz eine immer größere Bedeutung. Die rasante Entwicklung der Informationstechnologie hat zahlreiche Vorteile mit sich gebracht, aber gleichzeitig auch neue Risiken und Herausforderungen geschaffen. Unternehmen, Organisationen und sogar Privatpersonen stehen vor der Aufgabe, ihre digitalen Daten vor unbefugtem Zugriff zu schützen und die Privatsphäre ihrer Nutzer zu wahren.

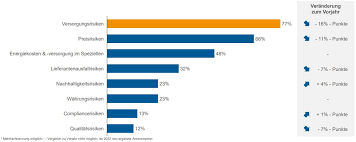

Die Bedrohungen in Bezug auf IT-Sicherheit sind vielfältig und ständig im Wandel. Cyberkriminalität, Hacking-Angriffe, Datendiebstahl und -missbrauch sind nur einige der Gefahren, denen wir heute ausgesetzt sind. Die Auswirkungen solcher Vorfälle können verheerend sein: finanzielle Verluste, Rufschädigung oder sogar rechtliche Konsequenzen.

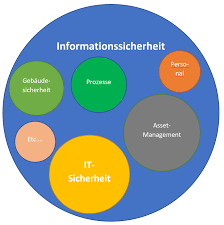

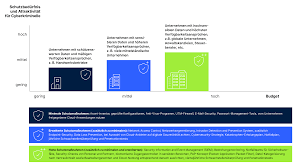

Um diesen Risiken entgegenzuwirken, ist ein umfassender Ansatz zur IT-Sicherheit erforderlich. Dies beinhaltet die Implementierung von Sicherheitsmaßnahmen auf verschiedenen Ebenen: von der Netzwerksicherheit über den Schutz von Endgeräten bis hin zur Schulung der Mitarbeiter in Bezug auf sicheres Verhalten im Umgang mit sensiblen Daten. Eine Kombination aus technischen Lösungen wie Firewalls, Antivirenprogrammen und Verschlüsselungstechnologien sowie einer bewussten Sicherheitskultur kann dazu beitragen, die Risiken zu minimieren.

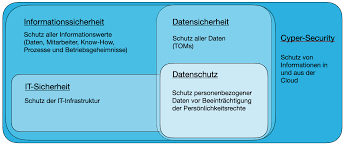

Neben der IT-Sicherheit ist auch der Datenschutz von großer Bedeutung. Die Europäische Datenschutz-Grundverordnung (DSGVO) hat die Rechte und Pflichten im Umgang mit personenbezogenen Daten gestärkt und Unternehmen dazu verpflichtet, angemessene Maßnahmen zum Schutz dieser Daten zu ergreifen. Der Schutz personenbezogener Daten ist nicht nur ein rechtlicher Aspekt, sondern auch eine Frage des Vertrauens. Kunden und Nutzer erwarten, dass ihre Daten sicher aufbewahrt und verarbeitet werden.

Die Einhaltung der Datenschutzbestimmungen erfordert eine sorgfältige Planung und Umsetzung von Datenschutzrichtlinien sowie die Durchführung von regelmäßigen Audits, um die Konformität sicherzustellen. Dazu gehört auch die Sensibilisierung der Mitarbeiter für den Umgang mit personenbezogenen Daten sowie die Bereitstellung von klaren Richtlinien und Verfahren.

IT-Sicherheit und Datenschutz sind keine einmaligen Aufgaben, sondern kontinuierliche Prozesse. Die Bedrohungen entwickeln sich ständig weiter, daher ist es wichtig, immer auf dem neuesten Stand zu bleiben und sich fortlaufend weiterzubilden. Die Zusammenarbeit mit Experten im Bereich IT-Sicherheit und Datenschutz kann Unternehmen dabei unterstützen, ihre Systeme zu schützen und den gesetzlichen Anforderungen gerecht zu werden.

In einer Zeit, in der digitale Daten einen so hohen Stellenwert haben, ist es unerlässlich, IT-Sicherheit und Datenschutz als integralen Bestandteil jedes Unternehmens zu betrachten. Der Schutz sensibler Informationen gewährleistet nicht nur das Vertrauen der Kunden, sondern auch die Wettbewerbsfähigkeit und den langfristigen Erfolg einer Organisation. Investitionen in IT-Sicherheit und Datenschutz sind daher eine Investition in die Zukunft.

9 Häufig gestellte Fragen zur IT-Sicherheit und Datenschutz

- Welche Datenschutzgesetze gelten in Deutschland?

- Wie kann ich meine Daten schützen?

- Was ist die DSGVO und wie wirkt sie sich auf mein Unternehmen aus?

- Was muss ich bei der Umsetzung des Datenschutzes beachten?

- Welche Konsequenzen hat ein Verstoß gegen den Datenschutz?

- Wie kann man das Risiko von Cyber-Angriffen minimieren?

- Was ist der Unterschied zwischen dem Schutz personenbezogener und nicht-personenbezogener Daten?

- Welche rechtlichen Anforderungen muss ein Unternehmen erfüllen, um den Datenschutz zu gewährleisten?

- Wie können Unternehmen ihre IT-Sicherheit verbessern und vor Hackern schützen?

Welche Datenschutzgesetze gelten in Deutschland?

In Deutschland gelten verschiedene Datenschutzgesetze, die den Schutz personenbezogener Daten regeln. Die wichtigsten Gesetze sind:

- Bundesdatenschutzgesetz (BDSG): Das BDSG bildet das Kernstück des Datenschutzrechts in Deutschland. Es regelt den Umgang mit personenbezogenen Daten durch öffentliche Stellen des Bundes sowie durch nicht-öffentliche Stellen.

- Datenschutz-Grundverordnung (DSGVO): Die DSGVO ist eine EU-weite Verordnung, die seit dem 25. Mai 2018 in allen Mitgliedstaaten der Europäischen Union gilt, also auch in Deutschland. Sie enthält Bestimmungen zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zur Gewährleistung des freien Datenverkehrs innerhalb der EU.

- Telemediengesetz (TMG): Das TMG regelt den Datenschutz im Bereich der Telemedien, also beispielsweise bei der Nutzung von Websites oder Online-Diensten.

- Sozialgesetzbuch (SGB): Das SGB enthält datenschutzrechtliche Bestimmungen für den Bereich der Sozialversicherung und regelt unter anderem den Umgang mit Gesundheitsdaten.

- Strafgesetzbuch (StGB): Das StGB enthält strafrechtliche Bestimmungen zum Schutz des Persönlichkeitsrechts, einschließlich bestimmter Verstöße gegen den Datenschutz.

Diese Gesetze setzen die Anforderungen der DSGVO um und legen fest, wie personenbezogene Daten in verschiedenen Kontexten geschützt werden müssen. Sie enthalten Regelungen zu Themen wie Einwilligung, Rechte der betroffenen Personen, Datensicherheit, Datenübermittlung an Dritte und Sanktionen bei Verstößen gegen den Datenschutz.

Es ist wichtig zu beachten, dass dies nur eine Übersicht über die wichtigsten Datenschutzgesetze in Deutschland ist. Je nach Branche oder Tätigkeitsbereich können weitere spezifische Gesetze und Verordnungen relevant sein.

Wie kann ich meine Daten schützen?

Der Schutz Ihrer Daten ist von entscheidender Bedeutung, um Ihre Privatsphäre und Sicherheit zu gewährleisten. Hier sind einige wichtige Maßnahmen, die Sie ergreifen können, um Ihre Daten zu schützen:

- Verwenden Sie starke Passwörter: Wählen Sie für Ihre Konten einzigartige und komplexe Passwörter. Vermeiden Sie gängige Begriffe oder persönliche Informationen. Nutzen Sie eine Kombination aus Buchstaben, Zahlen und Sonderzeichen.

- Aktualisieren Sie regelmäßig Ihre Software: Halten Sie Ihr Betriebssystem, Ihre Apps und Antivirenprogramme auf dem neuesten Stand, um von den neuesten Sicherheitsupdates zu profitieren.

- Nutzen Sie eine Firewall: Aktivieren Sie eine Firewall auf Ihrem Computer oder Router, um unerwünschten Zugriff von außen zu blockieren.

- Seien Sie vorsichtig bei der Weitergabe von persönlichen Informationen: Geben Sie sensible Daten nur an vertrauenswürdige Quellen weiter und seien Sie vorsichtig bei der Preisgabe persönlicher Informationen in sozialen Medien oder anderen öffentlichen Plattformen.

- Verschlüsseln Sie Ihre Daten: Nutzen Sie Verschlüsselungstechnologien, um vertrauliche Informationen zu schützen. Dies kann beispielsweise durch die Verwendung von verschlüsselten Messaging-Apps oder das Verschlüsseln Ihrer Festplatte geschehen.

- Sichern Sie regelmäßig Ihre Daten: Erstellen Sie regelmäßig Backups Ihrer wichtigen Dateien auf externen Speichermedien oder in der Cloud, um im Falle eines Datenverlusts wiederherstellen zu können.

- Seien Sie vorsichtig bei E-Mails und Links: Öffnen Sie keine verdächtigen E-Mail-Anhänge oder klicken Sie nicht auf unbekannte Links, da diese schädliche Software enthalten könnten.

- Verwenden Sie Zwei-Faktor-Authentifizierung: Aktivieren Sie die Zwei-Faktor-Authentifizierung für Ihre Online-Konten, um eine zusätzliche Sicherheitsebene hinzuzufügen. Dies erfordert neben dem Passwort eine weitere Bestätigungsmethode, z. B. einen Einmalcode per SMS.

- Nutzen Sie sichere Netzwerke: Vermeiden Sie die Nutzung öffentlicher WLAN-Netzwerke für vertrauliche Transaktionen oder das Zugreifen auf sensible Daten. Wenn möglich, nutzen Sie ein virtuelles privates Netzwerk (VPN), um Ihre Verbindung zu verschlüsseln.

- Bleiben Sie auf dem neuesten Stand: Informieren Sie sich über aktuelle Bedrohungen und Sicherheitsbest Practices, um Ihre Kenntnisse zu erweitern und sich vor neuen Risiken zu schützen.

Indem Sie diese Maßnahmen ergreifen und ein Bewusstsein für IT-Sicherheit entwickeln, können Sie dazu beitragen, Ihre Daten vor unbefugtem Zugriff und Missbrauch zu schützen.

Was ist die DSGVO und wie wirkt sie sich auf mein Unternehmen aus?

Die Datenschutz-Grundverordnung (DSGVO) ist eine europäische Verordnung, die am

Mai 2018 in Kraft getreten ist und den Schutz personenbezogener Daten regelt. Sie gilt für alle Unternehmen und Organisationen, die personenbezogene Daten von EU-Bürgern verarbeiten, unabhängig davon, ob sich das Unternehmen innerhalb oder außerhalb der EU befindet.

Die DSGVO hat das Ziel, den Datenschutz zu stärken und die Rechte der betroffenen Personen zu schützen. Sie legt klare Regeln fest, wie personenbezogene Daten erhoben, gespeichert, verarbeitet und übertragen werden dürfen. Zu den wichtigsten Grundsätzen der DSGVO gehören Transparenz, Zweckbindung, Datensparsamkeit und Sicherheit.

Für Unternehmen hat die DSGVO weitreichende Auswirkungen. Hier sind einige wichtige Punkte zu beachten:

Erweiterte Informationspflicht: Unternehmen müssen transparent darüber informieren, welche personenbezogenen Daten sie sammeln, wie sie diese nutzen und verarbeiten sowie über die Rechte der betroffenen Personen.

Einwilligung: Die Einwilligung zur Verarbeitung personenbezogener Daten muss freiwillig und eindeutig sein. Es müssen klare Informationen über den Zweck der Datenerhebung gegeben werden.

Rechte der betroffenen Personen: Die DSGVO stärkt die Rechte von Einzelpersonen hinsichtlich des Zugriffs auf ihre Daten, des Rechts auf Berichtigung oder Löschung ihrer Daten sowie des Rechts auf Einschränkung der Verarbeitung.

Datenschutz-Folgenabschätzung: Bei der Verarbeitung personenbezogener Daten, die ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen darstellt, muss eine Datenschutz-Folgenabschätzung durchgeführt werden.

Datenschutzbeauftragter: Unter bestimmten Umständen müssen Unternehmen einen Datenschutzbeauftragten ernennen, der für die Überwachung der Einhaltung der DSGVO verantwortlich ist.

Datensicherheit: Unternehmen müssen angemessene technische und organisatorische Maßnahmen ergreifen, um personenbezogene Daten vor Verlust, Diebstahl oder Missbrauch zu schützen. Bei Verletzung des Schutzes personenbezogener Daten müssen Unternehmen dies innerhalb von 72 Stunden an die zuständige Aufsichtsbehörde melden.

Internationale Datenübermittlung: Die DSGVO regelt auch die Übermittlung personenbezogener Daten außerhalb der EU und stellt sicher, dass angemessene Schutzmaßnahmen getroffen werden.

Die Nichteinhaltung der DSGVO kann zu erheblichen Bußgeldern führen. Die Höhe der Geldstrafen variiert je nach Art und Schwere des Verstoßes.

Es ist wichtig zu beachten, dass die DSGVO nicht nur eine rechtliche Verpflichtung ist, sondern auch das Vertrauen von Kunden und Partnern stärkt. Durch die Einhaltung der DSGVO können Unternehmen das Risiko von Datenschutzverletzungen minimieren und einen positiven Ruf in Bezug auf den Schutz personenbezogener Daten aufbauen. Es ist ratsam, sich mit den Bestimmungen der DSGVO vertraut zu machen und gegebenenfalls professionelle Beratung in Anspruch zu nehmen, um sicherzustellen, dass Ihr Unternehmen den Anforderungen entspricht.

Was muss ich bei der Umsetzung des Datenschutzes beachten?

Bei der Umsetzung des Datenschutzes gibt es einige wichtige Punkte zu beachten. Hier sind einige grundlegende Aspekte, die Ihnen dabei helfen können:

- Rechtsgrundlage: Stellen Sie sicher, dass Sie eine geeignete Rechtsgrundlage für die Verarbeitung personenbezogener Daten haben. Dies kann beispielsweise eine Einwilligung der betroffenen Person, die Erfüllung eines Vertrags oder die Wahrung rechtlicher Verpflichtungen sein.

- Transparenz: Informieren Sie betroffene Personen darüber, welche Daten Sie sammeln, wie Sie diese verarbeiten und zu welchem Zweck. Stellen Sie sicher, dass Ihre Datenschutzerklärung klar und verständlich ist und alle erforderlichen Informationen enthält.

- Datensparsamkeit: Erheben und speichern Sie nur diejenigen personenbezogenen Daten, die für den vorgesehenen Zweck notwendig sind. Vermeiden Sie übermäßige Datenerhebung und -speicherung.

- Datensicherheit: Implementieren Sie angemessene technische und organisatorische Maßnahmen zum Schutz der personenbezogenen Daten vor unbefugtem Zugriff, Verlust oder Diebstahl. Dazu gehören beispielsweise Firewalls, Verschlüsselungstechnologien und Zugangskontrollen.

- Auftragsverarbeitungsvertrag: Wenn Sie personenbezogene Daten an Dritte weitergeben oder von Dritten verarbeiten lassen, stellen Sie sicher, dass ein Auftragsverarbeitungsvertrag abgeschlossen wird. Dieser regelt die Verantwortlichkeiten und Pflichten beider Parteien in Bezug auf den Datenschutz.

- Betroffenenrechte: Stellen Sie sicher, dass betroffene Personen ihre Rechte in Bezug auf den Datenschutz ausüben können. Dazu gehören das Recht auf Auskunft, Berichtigung, Löschung und Widerspruch gegen die Verarbeitung ihrer Daten.

- Datenübermittlung außerhalb der EU: Wenn Sie personenbezogene Daten außerhalb der Europäischen Union übermitteln, stellen Sie sicher, dass angemessene Schutzmaßnahmen vorhanden sind. Dazu gehören beispielsweise Standardvertragsklauseln oder das Vorliegen eines Angemessenheitsbeschlusses der Europäischen Kommission.

- Schulung und Sensibilisierung: Sensibilisieren und schulen Sie Ihre Mitarbeiter regelmäßig zum Thema Datenschutz. Stellen Sie sicher, dass sie die relevanten Vorschriften kennen und verstehen und entsprechend handeln.

- Datenschutz-Folgenabschätzung: Führen Sie eine Datenschutz-Folgenabschätzung durch, wenn die Verarbeitung bestimmter Daten ein hohes Risiko für die Rechte und Freiheiten von betroffenen Personen birgt. Dies hilft Ihnen dabei, mögliche Risiken zu identifizieren und geeignete Maßnahmen zu ergreifen.

- Dokumentation: Halten Sie alle datenschutzrelevanten Maßnahmen schriftlich fest. Dies umfasst beispielsweise Ihre Datenschutzerklärung, Auftragsverarbeitungsverträge, Protokolle von Schulungen oder Dokumente zur Umsetzung von Sicherheitsmaßnahmen.

Beachten Sie jedoch, dass dies nur grundlegende Richtlinien sind und je nach Art und Umfang Ihrer Datenverarbeitung weitere spezifische Anforderungen gelten können. Es ist ratsam, einen Datenschutzexperten zu konsultieren, um sicherzustellen, dass Sie alle relevanten Vorschriften einhalten.

Welche Konsequenzen hat ein Verstoß gegen den Datenschutz?

Ein Verstoß gegen den Datenschutz kann schwerwiegende Konsequenzen haben, sowohl rechtlich als auch finanziell. Hier sind einige der möglichen Folgen eines solchen Verstoßes:

- Bußgelder: Gemäß der Europäischen Datenschutz-Grundverordnung (DSGVO) können Unternehmen bei Verstößen gegen den Datenschutz mit empfindlichen Geldstrafen belegt werden. Die Höhe der Bußgelder hängt von verschiedenen Faktoren ab, wie z.B. dem Schweregrad des Verstoßes, dem Ausmaß des Schadens und der Art der verletzten Datenschutzprinzipien.

- Rufschädigung: Ein Datenschutzverstoß kann das Vertrauen von Kunden und Nutzern ernsthaft beeinträchtigen. Wenn bekannt wird, dass personenbezogene Daten unzureichend geschützt wurden oder in die falschen Hände gelangt sind, kann dies zu einem erheblichen Imageschaden führen. Das Wiederherstellen des verlorenen Vertrauens kann zeitaufwendig und kostspielig sein.

- Rechtsstreitigkeiten: Personen, deren Daten unrechtmäßig verwendet oder offengelegt wurden, können rechtliche Schritte einleiten und Schadensersatzansprüche geltend machen. Dies kann zu langwierigen Gerichtsverfahren führen und zusätzliche finanzielle Belastungen für das Unternehmen bedeuten.

- Geschäftliche Einschränkungen: Bei schwerwiegenden Datenschutzverstößen kann es zu behördlichen Untersuchungen kommen, die das Tagesgeschäft eines Unternehmens stark beeinträchtigen können. Dies kann zu Betriebsunterbrechungen, zusätzlichen Kosten für die Umsetzung von Korrekturmaßnahmen und einem Verlust von Geschäftsmöglichkeiten führen.

- Verlust von Kunden und Geschäftspartnern: Kunden und Geschäftspartner können sich von einem Unternehmen abwenden, wenn sie das Gefühl haben, dass ihre Daten nicht ausreichend geschützt sind. Dies kann zu einem erheblichen Umsatzrückgang und einem Verlust wertvoller Geschäftsbeziehungen führen.

Es ist wichtig zu beachten, dass die genauen Konsequenzen eines Datenschutzverstoßes je nach Land und den spezifischen Datenschutzgesetzen variieren können. Unternehmen sollten daher sicherstellen, dass sie die geltenden Vorschriften einhalten und angemessene Sicherheitsmaßnahmen implementieren, um solche Verstöße zu vermeiden.

Wie kann man das Risiko von Cyber-Angriffen minimieren?

Das Risiko von Cyber-Angriffen zu minimieren erfordert eine Kombination aus technischen Maßnahmen, bewusstem Verhalten und einer kontinuierlichen Überwachung der Sicherheitslage. Hier sind einige Schritte, die Unternehmen und Privatpersonen ergreifen können:

- Aktualisierung von Software und Systemen: Stellen Sie sicher, dass alle Betriebssysteme, Anwendungen und Geräte auf dem neuesten Stand sind. Aktualisierungen enthalten oft wichtige Sicherheitspatches, die Schwachstellen schließen können.

- Verwendung starker Passwörter: Verwenden Sie komplexe Passwörter, die eine Kombination aus Buchstaben, Zahlen und Sonderzeichen enthalten. Vermeiden Sie einfache Wörter oder persönliche Informationen. Nutzen Sie zudem verschiedene Passwörter für verschiedene Konten.

- Einsatz von Firewalls und Antivirenprogrammen: Installieren Sie eine zuverlässige Firewall und ein aktuelles Antivirenprogramm auf allen Geräten. Diese Maßnahmen helfen dabei, schädliche Aktivitäten zu erkennen und abzuwehren.

- Verschlüsselung sensibler Daten: Verschlüsseln Sie sensible Daten wie persönliche Informationen oder Unternehmensdaten sowohl während der Speicherung als auch bei der Übertragung. Dadurch wird sichergestellt, dass selbst bei einem erfolgreichen Angriff die Daten für den Angreifer unlesbar bleiben.

- Sensibilisierung der Mitarbeiter: Schulen Sie Ihre Mitarbeiter regelmäßig in Bezug auf sicheres Verhalten im Umgang mit E-Mails, Links oder Dateien unbekannter Herkunft. Sensibilisieren Sie sie für Phishing-Angriffe und wie man diese erkennt. Mitarbeiter sollten auch darüber informiert werden, wie sie verdächtige Aktivitäten melden können.

- Zugangsbeschränkungen und Berechtigungsmanagement: Gewähren Sie nur denjenigen Mitarbeitern Zugriff auf sensible Informationen, die diesen Zugriff wirklich benötigen. Verwenden Sie starke Authentifizierungsmethoden wie Zwei-Faktor-Authentifizierung, um unbefugten Zugriff zu erschweren.

- Regelmäßige Datensicherungen: Führen Sie regelmäßige Backups Ihrer Daten durch und überprüfen Sie deren Integrität. Dadurch können im Falle eines Angriffs verlorene oder beschädigte Daten wiederhergestellt werden.

- Überwachung der Netzwerke: Implementieren Sie ein System zur Überwachung von Netzwerkaktivitäten, um verdächtige Aktivitäten frühzeitig zu erkennen und darauf reagieren zu können.

- Incident Response Plan erstellen: Erstellen Sie einen Plan für den Umgang mit Sicherheitsvorfällen, der klare Verantwortlichkeiten und Handlungsanweisungen enthält. Dadurch kann im Ernstfall schnell und effektiv reagiert werden.

- Externe Expertise nutzen: In einigen Fällen kann es sinnvoll sein, externe Sicherheitsexperten hinzuzuziehen, um Schwachstellen in Ihrem System zu identifizieren und geeignete Maßnahmen zur Risikominimierung zu empfehlen.

Es ist wichtig zu beachten, dass IT-Sicherheit ein fortlaufender Prozess ist, der kontinuierliche Überwachung und Anpassung erfordert. Durch die Umsetzung dieser Maßnahmen können Sie jedoch das Risiko von Cyber-Angriffen deutlich reduzieren.

Was ist der Unterschied zwischen dem Schutz personenbezogener und nicht-personenbezogener Daten?

Der Unterschied zwischen dem Schutz personenbezogener und nicht-personenbezogener Daten liegt in der Art der Informationen, die geschützt werden sollen.

Personenbezogene Daten beziehen sich auf Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person beziehen. Das können beispielsweise Name, Adresse, Geburtsdatum, E-Mail-Adresse, Telefonnummer oder sogar biometrische Daten wie Fingerabdrücke sein. Der Schutz personenbezogener Daten ist von großer Bedeutung, da sie dazu verwendet werden können, eine Person zu identifizieren oder Rückschlüsse auf ihre Identität zu ziehen. Die Verarbeitung personenbezogener Daten unterliegt strengen rechtlichen Vorschriften wie der Europäischen Datenschutz-Grundverordnung (DSGVO), um die Privatsphäre und den Schutz der betroffenen Personen zu gewährleisten.

Im Gegensatz dazu beziehen sich nicht-personenbezogene Daten auf Informationen, die nicht direkt mit einer bestimmten Person in Verbindung gebracht werden können. Hierzu gehören anonymisierte Daten oder aggregierte Statistiken, bei denen persönliche Informationen entfernt wurden oder so verarbeitet wurden, dass keine Identifikation möglich ist. Nicht-personenbezogene Daten sind beispielsweise allgemeine demografische Informationen über eine bestimmte Gruppe von Menschen oder statistische Daten über das Nutzungsverhalten von Benutzern einer Website. Obwohl der Schutz nicht-personenbezogener Daten weniger streng geregelt ist als der Schutz personenbezogener Daten, sollten dennoch angemessene Maßnahmen ergriffen werden, um die Sicherheit und Integrität dieser Daten zu gewährleisten.

Der Schutz personenbezogener Daten hat eine höhere Priorität, da er sich direkt auf die Privatsphäre und die Rechte der betroffenen Personen auswirkt. Unternehmen und Organisationen müssen sicherstellen, dass sie personenbezogene Daten nur für legitime Zwecke erheben, speichern und verarbeiten und dass angemessene Sicherheitsmaßnahmen getroffen werden, um unbefugten Zugriff oder Missbrauch zu verhindern. Nicht-personenbezogene Daten können dagegen für verschiedene Zwecke verwendet werden, beispielsweise zur Analyse von Trends oder zur Verbesserung von Produkten oder Dienstleistungen, solange keine persönlichen Informationen preisgegeben werden.

Insgesamt ist es wichtig, sowohl personenbezogene als auch nicht-personenbezogene Daten angemessen zu schützen, um sowohl die Privatsphäre der Einzelpersonen als auch die Integrität der Informationen sicherzustellen.

Welche rechtlichen Anforderungen muss ein Unternehmen erfüllen, um den Datenschutz zu gewährleisten?

Um den Datenschutz zu gewährleisten, muss ein Unternehmen verschiedene rechtliche Anforderungen erfüllen. Im Folgenden sind einige der wichtigsten Vorschriften aufgeführt:

- Europäische Datenschutz-Grundverordnung (DSGVO): Die DSGVO ist eine zentrale Rechtsvorschrift zum Schutz personenbezogener Daten in der Europäischen Union. Sie legt fest, wie personenbezogene Daten erhoben, verarbeitet und gespeichert werden dürfen. Unternehmen müssen sicherstellen, dass sie die Grundsätze der DSGVO einhalten, wie beispielsweise die Rechtmäßigkeit der Verarbeitung, Transparenz und Informationspflichten gegenüber den betroffenen Personen sowie die Umsetzung angemessener technischer und organisatorischer Maßnahmen zum Schutz der Daten.

- Bundesdatenschutzgesetz (BDSG): Das BDSG ist das nationale Datenschutzgesetz in Deutschland und ergänzt die Bestimmungen der DSGVO. Es enthält spezifische Regelungen für den Umgang mit personenbezogenen Daten in verschiedenen Kontexten, wie z.B. im Beschäftigungsverhältnis oder im Bereich des öffentlichen Sektors.

- Technische und organisatorische Maßnahmen (TOMs): Unternehmen müssen angemessene technische und organisatorische Maßnahmen ergreifen, um den Schutz personenbezogener Daten zu gewährleisten. Dazu gehören beispielsweise Zugriffskontrollen, Verschlüsselungstechniken, regelmäßige Datensicherungen sowie Schulungen für Mitarbeiterinnen und Mitarbeiter.

- Privacy by Design und Privacy by Default: Unternehmen sollten bereits bei der Entwicklung von Produkten und Dienstleistungen den Datenschutz berücksichtigen (Privacy by Design). Zudem sollten standardmäßig datenschutzfreundliche Einstellungen verwendet werden (Privacy by Default).

- Auftragsverarbeitungsverträge: Wenn ein Unternehmen personenbezogene Daten an externe Dienstleister weitergibt, muss es mit diesen Verträge abschließen, die die Einhaltung der Datenschutzbestimmungen regeln. Diese Verträge werden als Auftragsverarbeitungsverträge bezeichnet.

- Datenschutzerklärung: Unternehmen müssen transparent über ihre Datenverarbeitungspraktiken informieren. Eine Datenschutzerklärung sollte Informationen über die Art der erhobenen Daten, den Zweck der Verarbeitung, die Rechtsgrundlage sowie die Rechte der betroffenen Personen enthalten.

Es ist wichtig zu beachten, dass dies nur eine Zusammenfassung der rechtlichen Anforderungen ist und dass jedes Unternehmen je nach Art der Datenverarbeitung und Branche spezifische Anforderungen erfüllen muss. Es wird empfohlen, sich mit einem Fachexperten für Datenschutzrecht in Verbindung zu setzen, um sicherzustellen, dass alle relevanten Vorschriften eingehalten werden.

Wie können Unternehmen ihre IT-Sicherheit verbessern und vor Hackern schützen?

Die Verbesserung der IT-Sicherheit und der Schutz vor Hackern erfordert eine umfassende Herangehensweise und die Implementierung verschiedener Maßnahmen. Hier sind einige bewährte Methoden, die Unternehmen anwenden können:

- Awareness und Schulungen: Sensibilisieren Sie Ihre Mitarbeiter für IT-Sicherheitsrisiken und schulen Sie sie in sicheren Verhaltensweisen wie dem Umgang mit Phishing-E-Mails, dem Erstellen starker Passwörter und der Nutzung sicherer Netzwerke.

- Aktualisierung von Software und Systemen: Halten Sie Ihre Betriebssysteme, Anwendungen und Sicherheitslösungen auf dem neuesten Stand, um bekannte Schwachstellen zu beheben. Regelmäßige Updates helfen dabei, potenzielle Einfallstore für Hacker zu schließen.

- Firewall- und Antiviren-Schutz: Installieren Sie eine zuverlässige Firewall sowie aktuelle Antivirensoftware auf allen Geräten, um unautorisierten Zugriff auf Ihr Netzwerk zu verhindern und Malware-Infektionen abzuwehren.

- Zugangssteuerung: Implementieren Sie starke Authentifizierungsmethoden wie Zwei-Faktor-Authentifizierung (2FA) oder Biometrie, um den Zugriff auf sensible Daten einzuschränken. Begrenzen Sie auch die Berechtigungen von Mitarbeitern entsprechend ihrer Aufgabenbereiche.

- Datensicherung und Recovery-Plan: Erstellen Sie regelmäßige Backups Ihrer Daten und stellen Sie sicher, dass ein Wiederherstellungsplan vorhanden ist, falls es zu einem Datenverlust oder einer Ransomware-Attacke kommt. Testen Sie regelmäßig die Wiederherstellung Ihrer Daten, um sicherzustellen, dass der Plan funktioniert.

- Netzwerksicherheit: Überwachen und schützen Sie Ihr Netzwerk mithilfe von Intrusion Detection/Prevention Systems (IDS/IPS), um Angriffe frühzeitig zu erkennen und abzuwehren. Segmentieren Sie Ihr Netzwerk, um den Zugriff auf sensible Bereiche einzuschränken.

- Externe Sicherheitsüberprüfungen: Beauftragen Sie regelmäßig unabhängige Sicherheitsprüfungen, um Schwachstellen in Ihrem System zu identifizieren und zu beheben. Penetrationstests können helfen, potenzielle Angriffspunkte aufzudecken.

- Incident Response-Plan: Erstellen Sie einen Plan für den Umgang mit Sicherheitsvorfällen, der klare Verantwortlichkeiten und Schritte zur Eindämmung und Behebung von Angriffen festlegt. Reagieren Sie schnell auf Vorfälle, um den Schaden zu minimieren.

- Externe Expertise: Ziehen Sie IT-Sicherheitsexperten hinzu, um eine umfassende Bewertung Ihrer Systeme durchzuführen und Empfehlungen zur Verbesserung der Sicherheit zu erhalten.

- Regelmäßige Überprüfung: Führen Sie regelmäßige Audits durch, um sicherzustellen, dass Ihre IT-Sicherheitsrichtlinien eingehalten werden und alle erforderlichen Maßnahmen ergriffen wurden.

Die Verbesserung der IT-Sicherheit erfordert eine kontinuierliche Anstrengung und das Bewusstsein für aktuelle Bedrohungen. Indem Unternehmen diese bewährten Methoden umsetzen, können sie ihre Systeme besser schützen und das Risiko von Hackerangriffen minimieren.