Industrie 4.0 und IT-Sicherheit: Die Bedeutung von Cybersicherheit in der vernetzten Industrie

In der Ära von Industrie 4.0, in der Maschinen und Anlagen zunehmend vernetzt sind und Daten in Echtzeit austauschen, gewinnt die IT-Sicherheit eine immer größere Bedeutung. Die Digitalisierung und Automatisierung von Prozessen bringen viele Vorteile mit sich, aber sie birgt auch Risiken in Bezug auf die Sicherheit der Systeme.

Die Integration von Informationstechnologie (IT) in die industrielle Produktion ermöglicht eine effizientere Steuerung und Überwachung von Anlagen. Jedoch eröffnet sie auch potenzielle Einfallstore für Cyberangriffe. Hacker können versuchen, in das Netzwerk einzudringen, um sensible Daten zu stehlen, Produktionsprozesse zu manipulieren oder gar Anlagen lahmzulegen.

Um diese Risiken zu minimieren, ist es entscheidend, dass Unternehmen angemessene Maßnahmen zur IT-Sicherheit implementieren. Dazu gehören unter anderem:

- Firewalls und Intrusion Detection Systems: Diese Systeme helfen dabei, unerlaubte Zugriffe auf das Netzwerk zu erkennen und abzuwehren.

- Verschlüsselungstechnologien: Durch die Verschlüsselung von Daten wird sichergestellt, dass sie vor unbefugtem Zugriff geschützt sind.

- Sicherheitsrichtlinien und Schulungen: Mitarbeiter sollten über die Risiken von Cyberangriffen informiert werden und entsprechende Verhaltensregeln befolgen.

- Regelmäßige Updates und Patch-Management: Software sollte stets auf dem neuesten Stand gehalten werden, um bekannte Sicherheitslücken zu schließen.

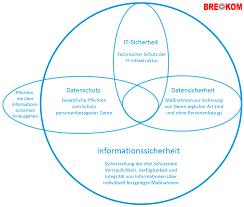

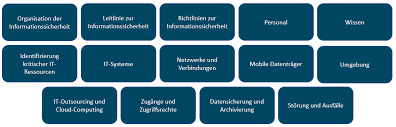

Darüber hinaus ist es wichtig, dass Unternehmen ein umfassendes Sicherheitskonzept entwickeln, das alle Aspekte der IT-Sicherheit abdeckt. Dies beinhaltet nicht nur technische Maßnahmen, sondern auch organisatorische Prozesse und Richtlinien.

Industrie 4.0 bietet enorme Chancen für Unternehmen, ihre Produktivität zu steigern und Innovationen voranzutreiben. Doch ohne angemessene Sicherheitsvorkehrungen können diese Potenziale durch Cyberbedrohungen gefährdet sein. Daher ist es unerlässlich, dass Unternehmen die Bedeutung von IT-Sicherheit in der vernetzten Industrie erkennen und entsprechende Maßnahmen ergreifen.

Acht essenzielle Tipps für IT-Sicherheit in der Industrie 4.0

- Regelmäßige Schulungen für Mitarbeiter zur Sensibilisierung für IT-Sicherheit.

- Implementierung von Zugriffskontrollen und Berechtigungsmanagement.

- Aktualisierung von Software und Systemen, um Sicherheitslücken zu schließen.

- Überwachung des Datenverkehrs und frühzeitiges Erkennen von Anomalien.

- Einsatz von Verschlüsselungstechnologien zum Schutz sensibler Daten.

- Regelmäßige Sicherheitsaudits durchführen, um Schwachstellen aufzudecken.

- Sicherstellung der physischen Sicherheit von IT-Infrastruktur und Geräten.

- Einführung einer Incident-Response-Strategie zur schnellen Reaktion auf Sicherheitsvorfälle.

Regelmäßige Schulungen für Mitarbeiter zur Sensibilisierung für IT-Sicherheit.

Regelmäßige Schulungen für Mitarbeiter zur Sensibilisierung für IT-Sicherheit sind ein entscheidender Bestandteil eines umfassenden Sicherheitskonzepts in der Industrie 4.0. Durch gezielte Schulungen können Mitarbeiter über die Risiken von Cyberangriffen aufgeklärt werden und lernen, wie sie sich vor potenziellen Bedrohungen schützen können. Ein gut informiertes und sensibilisiertes Mitarbeiterteam ist eine wichtige Verteidigungslinie gegen Cyberangriffe und trägt maßgeblich dazu bei, die Sicherheit und Integrität der Unternehmensdaten zu gewährleisten.

Implementierung von Zugriffskontrollen und Berechtigungsmanagement.

Die Implementierung von Zugriffskontrollen und Berechtigungsmanagement ist entscheidend für die IT-Sicherheit in der Industrie 4.0. Durch die Festlegung klarer Zugriffsrechte und -beschränkungen können Unternehmen sicherstellen, dass nur autorisierte Personen auf sensible Daten und Systeme zugreifen können. Ein effektives Berechtigungsmanagement hilft dabei, das Risiko von Datenmissbrauch, Sabotage oder unbefugtem Zugriff zu minimieren und trägt somit maßgeblich zur Sicherheit vernetzter Produktionsumgebungen bei.

Aktualisierung von Software und Systemen, um Sicherheitslücken zu schließen.

Die regelmäßige Aktualisierung von Software und Systemen ist ein entscheidender Schritt, um Sicherheitslücken in der Industrie 4.0 zu schließen. Durch das Einspielen von Updates und Patches können bekannte Schwachstellen behoben werden, die von potenziellen Angreifern ausgenutzt werden könnten. Indem Unternehmen sicherstellen, dass ihre IT-Infrastruktur stets auf dem neuesten Stand ist, tragen sie maßgeblich dazu bei, die Widerstandsfähigkeit gegen Cyberbedrohungen zu erhöhen und die Integrität ihrer vernetzten Systeme zu gewährleisten.

Überwachung des Datenverkehrs und frühzeitiges Erkennen von Anomalien.

Eine effektive Maßnahme zur Gewährleistung der IT-Sicherheit in der Industrie 4.0 ist die Überwachung des Datenverkehrs und das frühzeitige Erkennen von Anomalien. Indem Unternehmen den Datenfluss in ihren vernetzten Systemen kontinuierlich überwachen und nach ungewöhnlichen Mustern oder Aktivitäten suchen, können potenzielle Sicherheitsrisiken rechtzeitig erkannt und angegangen werden. Durch eine proaktive Überwachung des Datenverkehrs können verdächtige Vorgänge identifiziert werden, bevor sie zu ernsthaften Sicherheitsvorfällen führen, was dazu beiträgt, die Integrität und Vertraulichkeit der Daten zu schützen.

Einsatz von Verschlüsselungstechnologien zum Schutz sensibler Daten.

Ein wesentlicher Tipp zur Gewährleistung der IT-Sicherheit in der Industrie 4.0 ist der Einsatz von Verschlüsselungstechnologien zum Schutz sensibler Daten. Durch die Verschlüsselung von Daten können Unternehmen sicherstellen, dass vertrauliche Informationen vor unbefugtem Zugriff geschützt sind. Diese Technologien sorgen dafür, dass Daten während der Übertragung und Speicherung verschlüsselt werden, was die Sicherheit und Integrität der Informationen gewährleistet. Indem Unternehmen auf Verschlüsselungstechnologien setzen, tragen sie maßgeblich dazu bei, die Vertraulichkeit ihrer Daten zu wahren und potenzielle Sicherheitsrisiken zu minimieren.

Regelmäßige Sicherheitsaudits durchführen, um Schwachstellen aufzudecken.

Ein wichtiger Tipp für die IT-Sicherheit im Kontext von Industrie 4.0 ist die regelmäßige Durchführung von Sicherheitsaudits, um potenzielle Schwachstellen aufzudecken. Indem Unternehmen systematische Überprüfungen ihrer IT-Systeme und Netzwerke durchführen, können sie frühzeitig Sicherheitslücken identifizieren und geeignete Gegenmaßnahmen ergreifen. Durch regelmäßige Sicherheitsaudits wird eine proaktive Herangehensweise an die IT-Sicherheit gefördert, die dazu beiträgt, das Risiko von Cyberangriffen zu minimieren und die Integrität der vernetzten Industrieumgebung zu gewährleisten.

Sicherstellung der physischen Sicherheit von IT-Infrastruktur und Geräten.

Die Sicherstellung der physischen Sicherheit von IT-Infrastruktur und Geräten ist ein wichtiger Aspekt der IT-Sicherheit im Kontext von Industrie 4.0. Durch den Schutz vor unbefugtem Zugriff auf Hardwarekomponenten und Netzwerke wird die Integrität und Verfügbarkeit der Systeme gewährleistet. Maßnahmen wie die Installation von Zutrittskontrollen, Videoüberwachung und die sichere Aufbewahrung von Geräten tragen dazu bei, potenzielle Angriffspunkte zu minimieren und die Widerstandsfähigkeit gegen physische Bedrohungen zu erhöhen. Die Kombination von technischen Sicherheitsvorkehrungen mit organisatorischen Richtlinien zur physischen Sicherheit bildet somit eine wichtige Säule im ganzheitlichen Konzept der IT-Sicherheit in der vernetzten Industrie.

Einführung einer Incident-Response-Strategie zur schnellen Reaktion auf Sicherheitsvorfälle.

Die Einführung einer Incident-Response-Strategie in Bezug auf IT-Sicherheit in der Industrie 4.0 ist von entscheidender Bedeutung, um schnell und effektiv auf Sicherheitsvorfälle reagieren zu können. Durch die Festlegung klarer Prozesse und Verantwortlichkeiten im Falle eines Cyberangriffs können Unternehmen sicherstellen, dass sie angemessen handeln und den Schaden minimieren. Eine gut durchdachte Incident-Response-Strategie ermöglicht es, Sicherheitsvorfälle zeitnah zu identifizieren, zu analysieren und darauf zu reagieren, um die Auswirkungen auf die Produktion und die Datenintegrität zu begrenzen.