Cyber-Sicherheit für KMU: Schützen Sie Ihr Unternehmen vor digitalen Bedrohungen

Die Bedeutung von Cyber-Sicherheit für kleine und mittlere Unternehmen (KMU) nimmt in der heutigen digitalen Welt stetig zu. Mit der zunehmenden Vernetzung und Digitalisierung von Geschäftsprozessen sind KMU vermehrt den Gefahren von Cyberangriffen ausgesetzt. Es ist daher entscheidend, dass auch kleinere Unternehmen angemessene Maßnahmen ergreifen, um sich vor potenziellen digitalen Bedrohungen zu schützen.

Ein effektives Cyber-Sicherheitskonzept für KMU sollte verschiedene Aspekte berücksichtigen. Dazu gehören unter anderem:

- Schulung der Mitarbeiter: Sensibilisierung der Mitarbeiter für Sicherheitsrisiken im Umgang mit E-Mails, Passwörtern und sensiblen Daten.

- Regelmäßige Updates: Aktualisierung von Software und Betriebssystemen, um bekannte Sicherheitslücken zu schließen.

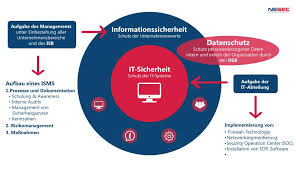

- Firewall und Virenschutz: Einsatz von Firewalls und Antivirenprogrammen zum Schutz vor Malware und unerwünschten Zugriffen.

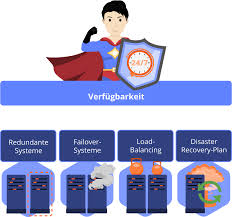

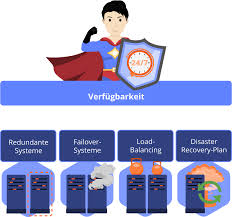

- Datensicherung: Regelmäßige Sicherung wichtiger Daten, um im Falle eines Angriffs auf die Unternehmensdaten gerüstet zu sein.

- Zugriffsrechte verwalten: Beschränkung des Zugriffs auf sensible Daten nur auf autorisierte Mitarbeiter.

KMU sollten sich zudem bewusst sein, dass Cyberkriminelle ständig neue Methoden entwickeln, um Schwachstellen auszunutzen. Daher ist es ratsam, eine kontinuierliche Überprüfung und Anpassung des Cyber-Sicherheitskonzepts vorzunehmen, um mit den neuesten Bedrohungen Schritt zu halten.

Indem KMU in die Sicherheit ihrer digitalen Infrastruktur investieren, können sie nicht nur potenzielle finanzielle Verluste durch Cyberangriffe vermeiden, sondern auch das Vertrauen ihrer Kunden in die Integrität ihrer Geschäftsabläufe stärken. Die Implementierung einer robusten Cyber-Sicherheitsstrategie ist somit ein wichtiger Schritt auf dem Weg zu einem erfolgreichen und nachhaltigen Geschäftsbetrieb in der digitalen Ära.

Häufig gestellte Fragen zur Cyber-Sicherheit für kleine und mittlere Unternehmen (KMU)

- Welche Bedeutung hat Cyber-Sicherheit für kleine und mittlere Unternehmen (KMU)?

- Welchen Gefahren sind KMU im Bereich der Cyber-Sicherheit ausgesetzt?

- Wie können Mitarbeiter in KMU für Sicherheitsrisiken im digitalen Bereich sensibilisiert werden?

- Welche Maßnahmen sollten KMU ergreifen, um sich vor Cyberangriffen zu schützen?

- Warum ist die regelmäßige Aktualisierung von Software und Betriebssystemen wichtig für die Cyber-Sicherheit von KMU?

- Welche Rolle spielen Firewalls und Virenschutzprogramme im Rahmen der Cyber-Sicherheit von KMU?

- Warum ist die Datensicherung ein entscheidender Aspekt der Cyber-Sicherheit für KMU?

- Wie können Zugriffsrechte effektiv verwaltet werden, um die Sicherheit sensibler Daten in einem KMU zu gewährleisten?

Welche Bedeutung hat Cyber-Sicherheit für kleine und mittlere Unternehmen (KMU)?

Cyber-Sicherheit spielt eine entscheidende Rolle für kleine und mittlere Unternehmen (KMU) in der heutigen digitalen Landschaft. Angesichts der zunehmenden Digitalisierung von Geschäftsprozessen und der verstärkten Vernetzung von Systemen sind KMU vermehrt den Gefahren von Cyberangriffen ausgesetzt. Ein effektives Cyber-Sicherheitskonzept ist daher unerlässlich, um die sensiblen Unternehmensdaten vor potenziellen Bedrohungen zu schützen. Durch die Implementierung angemessener Sicherheitsmaßnahmen können KMU nicht nur finanzielle Verluste vermeiden, sondern auch das Vertrauen ihrer Kunden stärken und ihre Wettbewerbsfähigkeit aufrechterhalten. Es ist daher von großer Bedeutung, dass KMU die Cyber-Sicherheit als integralen Bestandteil ihres Geschäftsbetriebs betrachten und entsprechende Schutzmaßnahmen ergreifen.

Welchen Gefahren sind KMU im Bereich der Cyber-Sicherheit ausgesetzt?

Kleine und mittlere Unternehmen (KMU) sind einer Vielzahl von Gefahren im Bereich der Cyber-Sicherheit ausgesetzt. Dazu gehören unter anderem Phishing-Angriffe, bei denen betrügerische E-Mails oder Nachrichten versendet werden, um an vertrauliche Informationen zu gelangen. Ransomware-Attacken, bei denen Schadsoftware die Unternehmensdaten verschlüsselt und Lösegeld für die Entschlüsselung verlangt, stellen eine weitere ernste Bedrohung dar. Auch Datenlecks durch unzureichend geschützte Systeme sowie Identitätsdiebstahl und Social Engineering-Angriffe gehören zu den Risiken, denen KMU gegenüberstehen. Es ist daher entscheidend, dass KMU sich dieser Gefahren bewusst sind und angemessene Maßnahmen ergreifen, um ihre digitalen Assets zu schützen und sich vor potenziellen Cyberangriffen zu wappnen.

Wie können Mitarbeiter in KMU für Sicherheitsrisiken im digitalen Bereich sensibilisiert werden?

Mitarbeiter in kleinen und mittleren Unternehmen (KMU) können für Sicherheitsrisiken im digitalen Bereich sensibilisiert werden, indem sie gezielt geschult und informiert werden. Es ist wichtig, regelmäßige Schulungen anzubieten, die sie über gängige Bedrohungen wie Phishing-E-Mails, Social Engineering-Angriffe und den Umgang mit Passwörtern aufklären. Durch praxisnahe Beispiele und Simulationen können Mitarbeiter lernen, verdächtige Aktivitäten zu erkennen und angemessen darauf zu reagieren. Zudem ist es hilfreich, eine offene Kommunikationskultur zu fördern, in der Mitarbeiter Sicherheitsbedenken ansprechen können, ohne Angst vor Konsequenzen haben zu müssen. Durch kontinuierliche Sensibilisierung und Aufklärung können KMU-Mitarbeiter dazu beitragen, die Cyber-Sicherheit ihres Unternehmens aktiv zu unterstützen.

Welche Maßnahmen sollten KMU ergreifen, um sich vor Cyberangriffen zu schützen?

Kleine und mittlere Unternehmen (KMU) sollten verschiedene Maßnahmen ergreifen, um sich vor Cyberangriffen zu schützen. Dazu gehören die Schulung der Mitarbeiter über Sicherheitsrisiken, die regelmäßige Aktualisierung von Software und Betriebssystemen, der Einsatz von Firewalls und Virenschutzprogrammen, die regelmäßige Datensicherung sowie die Beschränkung des Zugriffs auf sensible Daten nur auf autorisierte Mitarbeiter. Indem KMU ein ganzheitliches Cyber-Sicherheitskonzept umsetzen und dieses kontinuierlich anpassen, können sie ihre digitalen Assets effektiv schützen und mögliche Angriffe abwehren.

Warum ist die regelmäßige Aktualisierung von Software und Betriebssystemen wichtig für die Cyber-Sicherheit von KMU?

Die regelmäßige Aktualisierung von Software und Betriebssystemen ist für die Cyber-Sicherheit von KMU von entscheidender Bedeutung, da durch diese Maßnahme bekannte Sicherheitslücken geschlossen werden können. Cyberkriminelle suchen gezielt nach Schwachstellen in veralteten Softwareversionen, um in die Systeme einzudringen und sensible Daten zu stehlen oder Schaden anzurichten. Durch regelmäßige Updates können KMU sicherstellen, dass ihre IT-Infrastruktur mit den neuesten Sicherheitspatches ausgestattet ist, um potenzielle Angriffe abzuwehren und die Integrität ihrer Daten zu schützen. Ein proaktiver Ansatz bei der Aktualisierung von Software und Betriebssystemen trägt somit maßgeblich zur Stärkung der Cyber-Sicherheit von KMU bei.

Welche Rolle spielen Firewalls und Virenschutzprogramme im Rahmen der Cyber-Sicherheit von KMU?

Firewalls und Virenschutzprogramme spielen eine entscheidende Rolle im Rahmen der Cyber-Sicherheit von kleinen und mittleren Unternehmen (KMU). Firewalls dienen als erste Verteidigungslinie, indem sie den Datenverkehr überwachen und unerwünschte Zugriffe blockieren. Sie helfen dabei, das Unternehmensnetzwerk vor potenziell schädlichen Angriffen zu schützen. Virenschutzprogramme wiederum erkennen und entfernen schädliche Software wie Viren, Trojaner und Malware, bevor sie Schaden anrichten können. Durch den Einsatz von Firewalls und Virenschutzprogrammen können KMU ihre digitalen Systeme besser absichern und das Risiko von Cyberangriffen minimieren.

Warum ist die Datensicherung ein entscheidender Aspekt der Cyber-Sicherheit für KMU?

Die Datensicherung ist ein entscheidender Aspekt der Cyber-Sicherheit für kleine und mittlere Unternehmen (KMU), da sie im Falle eines Cyberangriffs oder Datenverlusts als letzte Verteidigungslinie fungiert. Durch regelmäßige Sicherung wichtiger Daten können KMU sicherstellen, dass sie im Ernstfall über eine aktuelle und vollständige Kopie ihrer Informationen verfügen, um den Betrieb fortzusetzen und den Schaden zu minimieren. Datensicherungen ermöglichen es Unternehmen, sich vor Datenverlusten durch Ransomware, Hardwarefehler oder menschliche Fehler zu schützen und somit die Kontinuität ihres Geschäftsbetriebs zu gewährleisten. Daher ist die Datensicherung ein unverzichtbarer Bestandteil einer umfassenden Cyber-Sicherheitsstrategie für KMU.

Wie können Zugriffsrechte effektiv verwaltet werden, um die Sicherheit sensibler Daten in einem KMU zu gewährleisten?

Die effektive Verwaltung von Zugriffsrechten ist ein entscheidender Aspekt der Cyber-Sicherheit in kleinen und mittleren Unternehmen (KMU), um die Sicherheit sensibler Daten zu gewährleisten. Um dies zu erreichen, sollten KMU klare Richtlinien für die Vergabe von Zugriffsrechten festlegen und diese regelmäßig überprüfen und aktualisieren. Es ist wichtig, den Zugriff auf sensible Daten nur auf autorisierte Mitarbeiter zu beschränken und sicherzustellen, dass jeder Mitarbeiter nur die Berechtigungen erhält, die für die Erfüllung seiner Aufgaben erforderlich sind. Durch die Implementierung eines strengen Berechtigungssystems können KMU sicherstellen, dass ihre sensiblen Informationen vor unbefugtem Zugriff geschützt sind und das Risiko von Datenlecks minimiert wird.