Datenschutz in den sozialen Medien

In der heutigen digitalen Ära sind soziale Medien zu einem integralen Bestandteil unseres Lebens geworden. Plattformen wie Facebook, Instagram und Twitter ermöglichen es uns, mit anderen zu interagieren, Inhalte zu teilen und Informationen auszutauschen. Doch während die Nutzung sozialer Medien viele Vorteile bietet, gibt es auch ernsthafte Datenschutzbedenken, die nicht ignoriert werden dürfen.

Ein zentraler Aspekt des Datenschutzes in den sozialen Medien ist die Sammlung und Verwendung persönlicher Daten durch die Plattformbetreiber. Oftmals werden Nutzerdaten ohne ihr ausdrückliches Einverständnis gesammelt und für Werbezwecke oder zur Profilerstellung genutzt. Dies kann zu Datenschutzverletzungen führen und das Recht auf Privatsphäre der Nutzer gefährden.

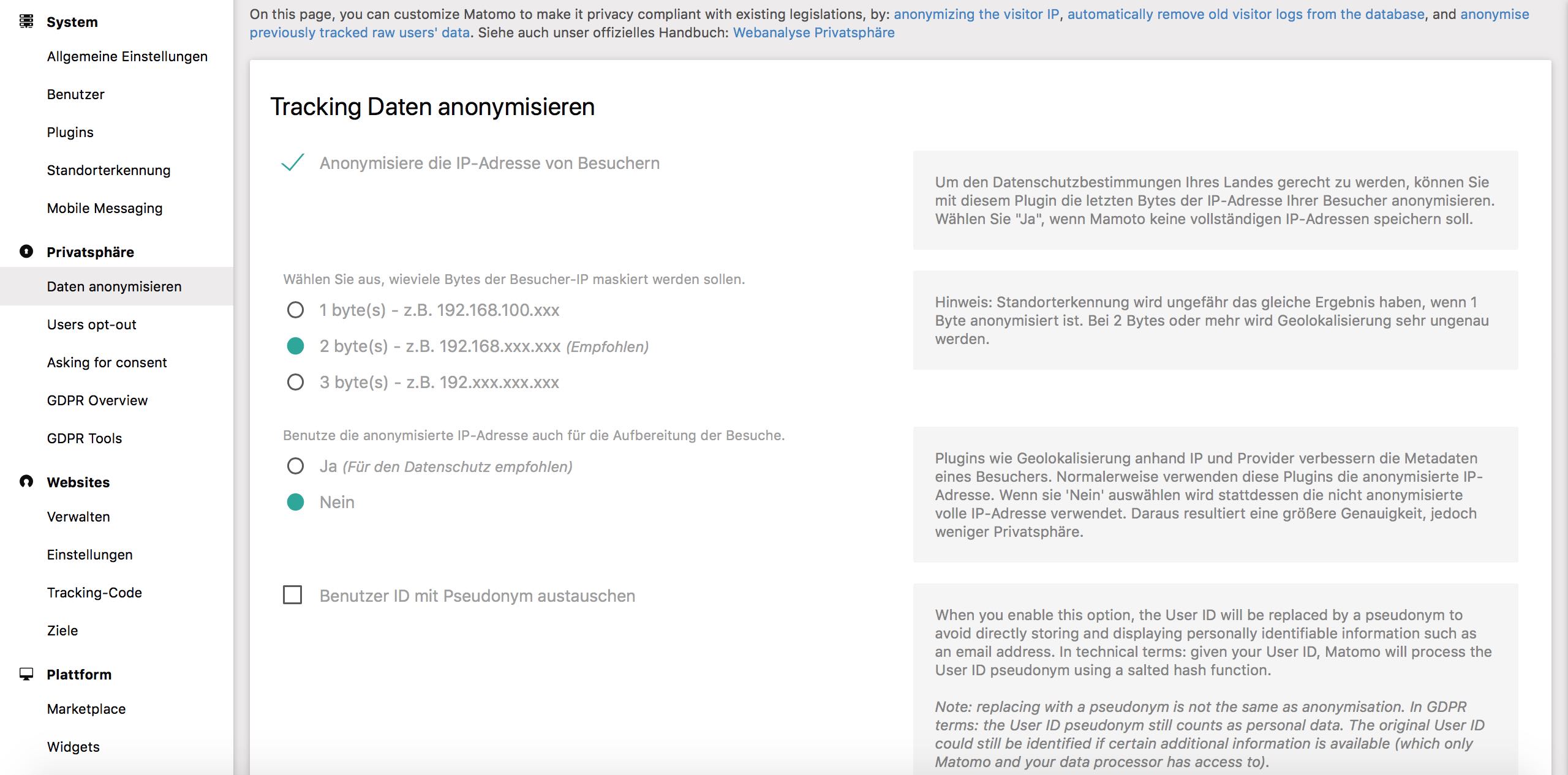

Es ist daher wichtig, dass Nutzer sich bewusst sind, welche Daten sie preisgeben und wie diese verwendet werden. Durch das Überprüfen der Datenschutzeinstellungen und das Begrenzen des Zugriffs auf persönliche Informationen können Nutzer ihre Privatsphäre in den sozialen Medien besser schützen.

Zusätzlich sollten Nutzer vorsichtig sein, welche Inhalte sie teilen und mit wem sie interagieren. Das Teilen sensibler Informationen wie Adresse, Telefonnummer oder Finanzdaten kann zu Identitätsdiebstahl oder anderen Sicherheitsrisiken führen.

Plattformbetreiber sind ebenfalls in der Verantwortung, die Privatsphäre ihrer Nutzer zu respektieren und angemessene Sicherheitsmaßnahmen zu implementieren. Transparente Datenschutzrichtlinien und klare Informationen darüber, wie Daten gesammelt und genutzt werden, sind entscheidend für das Vertrauen der Nutzer.

Insgesamt ist es wichtig, dass sowohl Nutzer als auch Plattformbetreiber ihre Rolle im Schutz der Privatsphäre erkennen und entsprechende Maßnahmen ergreifen. Nur durch eine gemeinsame Anstrengung können wir sicherstellen, dass die Vorteile der sozialen Medien genossen werden können, ohne dabei die Privatsphäre zu gefährden.

Häufig gestellte Fragen zum Datenschutz in sozialen Medien

- Was gilt für die Datenschutzeinstellung von Social-Media Konten?

- Was besagt Art. 13 des DSGVO?

- Was passiert mit meinen Daten auf Social-Media?

- Was ist beim Datenschutz in sozialen Medien erlaubt?

- Welche Rechte habe ich gegenüber sozialen Netzwerken?

- Sind soziale Medien durch den Datenschutz abgedeckt?

Was gilt für die Datenschutzeinstellung von Social-Media Konten?

Die Datenschutzeinstellungen von Social-Media-Konten sind von entscheidender Bedeutung, um die Privatsphäre und Sicherheit der Nutzer zu gewährleisten. Es ist wichtig, dass Nutzer ihre Einstellungen regelmäßig überprüfen und anpassen, um zu kontrollieren, welche Informationen sie teilen und wer darauf zugreifen kann. Indem Nutzer die Sichtbarkeit ihrer Beiträge, persönlichen Daten und Kontakte einschränken, können sie ihre Privatsphäre in den sozialen Medien besser schützen. Es empfiehlt sich auch, die Datenschutzrichtlinien der jeweiligen Plattform zu lesen, um ein besseres Verständnis dafür zu erhalten, wie die Plattform mit den gesammelten Daten umgeht und welche Kontrollmöglichkeiten den Nutzern zur Verfügung stehen. Letztendlich liegt es in der Verantwortung jedes Nutzers, bewusst mit seinen Datenschutzeinstellungen umzugehen, um seine persönlichen Informationen vor unerwünschter Verbreitung oder Nutzung zu schützen.

Was besagt Art. 13 des DSGVO?

Artikel 13 der Datenschutz-Grundverordnung (DSGVO) regelt die Informationspflichten bei der Erhebung von personenbezogenen Daten. Gemäß Art. 13 DSGVO müssen Unternehmen oder Organisationen, die personenbezogene Daten direkt bei der betroffenen Person erheben, diese über verschiedene Aspekte informieren, darunter die Identität des Verantwortlichen, den Zweck der Datenverarbeitung, die Rechtsgrundlage für die Verarbeitung und die Speicherdauer der Daten. Diese Bestimmung soll sicherstellen, dass Personen transparent darüber informiert werden, wie ihre Daten verwendet werden, und ihnen mehr Kontrolle über ihre persönlichen Informationen geben.

Was passiert mit meinen Daten auf Social-Media?

Auf sozialen Medien werden Ihre Daten in vielfältiger Weise genutzt. Plattformen sammeln Informationen über Ihr Nutzerverhalten, Interessen und Kontakte, um personalisierte Werbung anzuzeigen und Inhalte zu optimieren. Darüber hinaus können Ihre Daten auch für Marktforschungszwecke oder zur Profilerstellung verwendet werden. Es ist wichtig, sich bewusst zu sein, dass Ihre Daten auf sozialen Medien gespeichert, analysiert und möglicherweise mit Dritten geteilt werden können. Daher sollten Sie die Datenschutzeinstellungen überprüfen und sorgfältig entscheiden, welche Informationen Sie teilen möchten, um Ihre Privatsphäre bestmöglich zu schützen.

Was ist beim Datenschutz in sozialen Medien erlaubt?

Beim Datenschutz in sozialen Medien ist es wichtig zu verstehen, dass Nutzer das Recht haben, selbst zu entscheiden, welche Informationen sie preisgeben und wie diese verwendet werden. Grundsätzlich sind persönliche Daten wie Name, Geburtsdatum, Adresse oder Kontaktdaten sensible Informationen, die geschützt werden sollten. Nutzer sollten sich bewusst sein, dass Plattformbetreiber Daten sammeln und nutzen können, um personalisierte Werbung zu schalten oder Profile zu erstellen. Es ist erlaubt, die Datenschutzeinstellungen anzupassen und den Zugriff auf persönliche Informationen zu kontrollieren, um die Privatsphäre zu wahren. Dennoch sollten Nutzer vorsichtig sein und keine sensiblen Daten leichtfertig teilen, um ihr Risiko für Datenschutzverletzungen zu minimieren.

Welche Rechte habe ich gegenüber sozialen Netzwerken?

Als Nutzer von sozialen Netzwerken haben Sie bestimmte Rechte in Bezug auf den Datenschutz. Dazu gehören unter anderem das Recht auf Auskunft über die Verwendung Ihrer Daten, das Recht auf Berichtigung ungenauer Informationen, das Recht auf Löschung Ihrer Daten (soweit gesetzlich zulässig) und das Recht, der Verarbeitung Ihrer Daten zu widersprechen. Darüber hinaus haben Sie das Recht, Ihre Daten in einem strukturierten, gängigen und maschinenlesbaren Format zu erhalten und gegebenenfalls an einen anderen Anbieter zu übertragen. Es ist wichtig, sich über diese Rechte zu informieren und diese bei Bedarf gegenüber den sozialen Netzwerken geltend zu machen, um Ihre Privatsphäre und Daten zu schützen.

Sind soziale Medien durch den Datenschutz abgedeckt?

Ja, soziale Medien sind durch den Datenschutz abgedeckt, jedoch gibt es einige komplexe Aspekte zu beachten. Die Datenschutzgesetze variieren je nach Land und Region, und es ist wichtig zu verstehen, wie sie auf die Nutzung sozialer Medien anwendbar sind. Plattformbetreiber müssen sicherstellen, dass sie die Datenschutzbestimmungen einhalten und die Privatsphäre der Nutzer respektieren. Nutzer sollten sich bewusst sein, welche Daten sie preisgeben und wie diese verwendet werden. Es ist ratsam, die Datenschutzeinstellungen zu überprüfen und gegebenenfalls anzupassen, um die eigene Privatsphäre bestmöglich zu schützen. Letztendlich ist eine Kombination aus gesetzlichen Vorschriften, Selbstregulierung der Plattformen und persönlicher Vorsicht entscheidend, um den Datenschutz in sozialen Medien zu gewährleisten.