IT-Sicherheit in der Industrie: Schutz vor digitalen Bedrohungen

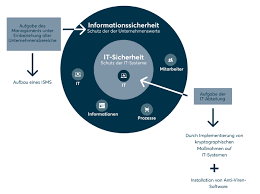

Die Digitalisierung hat die Art und Weise, wie Unternehmen in der Industrie arbeiten, revolutioniert. Durch den Einsatz von fortschrittlichen Technologien und vernetzten Systemen können Produktionsprozesse optimiert, Kosten gesenkt und die Effizienz gesteigert werden. Doch gleichzeitig eröffnen sich auch neue Herausforderungen in Bezug auf die IT-Sicherheit.

In einer zunehmend vernetzten Welt sind industrielle Systeme anfällig für digitale Bedrohungen. Cyberkriminelle haben erkannt, dass sie durch Angriffe auf Unternehmen der Industrie nicht nur finanziellen Schaden anrichten können, sondern auch die Produktion lahmlegen oder sogar Menschenleben gefährden können. Daher ist es von entscheidender Bedeutung, dass Unternehmen in der Industrie ihre IT-Infrastruktur absichern und angemessene Maßnahmen zum Schutz vor Cyberangriffen ergreifen.

Eine umfassende IT-Sicherheitsstrategie ist unerlässlich, um den Schutz sensibler Daten und kritischer Infrastrukturen zu gewährleisten. Dazu gehört unter anderem die Implementierung von Firewalls, Intrusion-Detection-Systemen und Verschlüsselungstechnologien. Regelmäßige Sicherheitsaudits sollten durchgeführt werden, um Schwachstellen zu identifizieren und zu beheben. Mitarbeiter sollten zudem regelmäßig geschult werden, um sich bewusst zu machen, welche Risiken im Umgang mit IT-Systemen bestehen und wie sie diese minimieren können.

Ein weiterer wichtiger Aspekt ist die Zusammenarbeit mit externen IT-Sicherheitsexperten. Diese können Unternehmen dabei unterstützen, ihre Sicherheitsmaßnahmen zu verbessern und auf dem neuesten Stand zu halten. Durch regelmäßige Überprüfungen und Analysen können potenzielle Schwachstellen frühzeitig erkannt und behoben werden.

Darüber hinaus sollten Unternehmen in der Industrie auch auf eine angemessene Notfallplanung vorbereitet sein. Im Falle eines Cyberangriffs ist es wichtig, schnell zu handeln, um den Schaden zu begrenzen und die Auswirkungen auf die Produktion so gering wie möglich zu halten. Ein Notfallplan sollte daher klar definierte Maßnahmen enthalten, um den Betrieb schnell wiederherzustellen und mögliche Risiken zu minimieren.

IT-Sicherheit in der Industrie ist keine einmalige Angelegenheit, sondern ein kontinuierlicher Prozess. Die Bedrohungslandschaft ändert sich ständig, daher müssen Unternehmen stets wachsam sein und ihre Sicherheitsmaßnahmen regelmäßig überprüfen und aktualisieren.

Die Gewährleistung von IT-Sicherheit in der Industrie erfordert ein ganzheitliches Konzept, das technische Lösungen, Mitarbeitertraining und strategische Partnerschaften umfasst. Nur durch eine proaktive Herangehensweise können Unternehmen der Industrie ihre sensiblen Daten schützen, ihre Produktion sicherstellen und das Vertrauen ihrer Kunden wahren.

6 Häufig gestellte Fragen zur IT-Sicherheit in der Industrie

- Welche Bedrohungen gibt es für die IT-Sicherheit in der Industrie?

- Wie kann ich mein Unternehmen vor Cyberangriffen schützen?

- Welche Maßnahmen sind notwendig, um kritische Infrastrukturen abzusichern?

- Wie oft sollte ich Sicherheitsaudits in meinem Unternehmen durchführen lassen?

- Welche Rolle spielen Mitarbeiter in Bezug auf die IT-Sicherheit in der Industrie?

- Was sind die Konsequenzen von mangelnder IT-Sicherheit für Unternehmen in der Industrie?

Welche Bedrohungen gibt es für die IT-Sicherheit in der Industrie?

Die IT-Sicherheit in der Industrie steht vor einer Vielzahl von Bedrohungen, die sowohl von internen als auch von externen Quellen ausgehen können. Hier sind einige der häufigsten Bedrohungen:

- Malware und Viren: Schädliche Software wie Viren, Würmer oder Trojaner können in industrielle Systeme eindringen und erheblichen Schaden anrichten. Sie können Daten löschen, Systeme lahmlegen oder sogar die Kontrolle übernehmen.

- Phishing und Social Engineering: Cyberkriminelle nutzen oft Täuschungstechniken, um Zugriff auf vertrauliche Informationen zu erhalten. Durch gefälschte E-Mails oder Telefonanrufe versuchen sie, Mitarbeiter dazu zu bringen, sensible Daten preiszugeben oder schädliche Links anzuklicken.

- Insider-Bedrohungen: Nicht alle Bedrohungen kommen von außen. Mitarbeiter können absichtlich oder unbeabsichtigt Sicherheitsrisiken verursachen. Dies kann durch den Missbrauch von Zugriffsrechten, das Weitergeben von Passwörtern oder das Fehlverhalten bei der Nutzung von IT-Systemen geschehen.

- Ransomware-Angriffe: Ransomware ist eine Art von Malware, die Dateien verschlüsselt und Lösegeld für ihre Freigabe fordert. Solche Angriffe können in der Industrie verheerend sein und zu Produktionsausfällen führen.

- Distributed Denial-of-Service (DDoS)-Angriffe: Bei DDoS-Angriffen werden Netzwerke mit einer Flut von Anfragen überlastet, sodass legitime Benutzer keinen Zugriff mehr haben. Dies kann zu erheblichen Beeinträchtigungen der Produktionsprozesse führen.

- Schwachstellen in der Software: Industrielle Systeme verwenden oft spezialisierte Software, die möglicherweise Sicherheitslücken aufweist. Wenn diese Schwachstellen nicht rechtzeitig behoben werden, können Angreifer diese ausnutzen, um Zugang zu erhalten.

- Unsichere Netzwerkkommunikation: Eine unzureichende Absicherung der Netzwerkkommunikation kann dazu führen, dass Angreifer Daten abfangen oder manipulieren können. Dies kann zu Datenverlusten oder zur Kompromittierung des gesamten Systems führen.

Es ist wichtig zu beachten, dass diese Bedrohungen ständig weiterentwickelt werden und neue Angriffsmethoden auftauchen können. Daher ist es entscheidend, dass Unternehmen in der Industrie ihre IT-Sicherheitsmaßnahmen kontinuierlich verbessern und auf dem neuesten Stand halten, um diesen Bedrohungen wirksam begegnen zu können.

Wie kann ich mein Unternehmen vor Cyberangriffen schützen?

Der Schutz vor Cyberangriffen ist für Unternehmen heutzutage von entscheidender Bedeutung. Hier sind einige wichtige Maßnahmen, die Sie ergreifen können, um Ihr Unternehmen vor potenziellen Bedrohungen zu schützen:

- Sensibilisierung der Mitarbeiter: Schulen Sie Ihre Mitarbeiter regelmäßig in Sachen IT-Sicherheit. Sensibilisieren Sie sie für die Risiken von Phishing-E-Mails, Social Engineering und anderen gängigen Angriffsmethoden. Machen Sie sie sich bewusst, wie wichtig es ist, starke Passwörter zu verwenden und diese regelmäßig zu ändern.

- Aktualisieren Sie Ihre Software: Halten Sie alle Betriebssysteme, Anwendungen und Sicherheitslösungen auf dem neuesten Stand. Regelmäßige Updates stellen sicher, dass bekannte Schwachstellen geschlossen werden und Ihr System weniger anfällig für Angriffe ist.

- Implementierung einer Firewall: Eine Firewall ist eine grundlegende Sicherheitsmaßnahme, die den Datenverkehr zwischen Ihrem internen Netzwerk und dem Internet überwacht und verdächtige Aktivitäten blockiert.

- Verwendung von Antivirus-Software: Installieren Sie eine zuverlässige Antivirus-Software auf allen Geräten in Ihrem Unternehmen. Diese erkennt und entfernt schädliche Programme wie Viren, Trojaner und Spyware.

- Einsatz von Verschlüsselungstechnologien: Verschlüsselung hilft dabei, sensible Daten zu schützen, indem sie diese in unlesbaren Code umwandelt. Sowohl auf Geräteebene als auch bei der Übertragung von Daten sollten Verschlüsselungstechnologien eingesetzt werden.

- Regelmäßige Datensicherung: Sichern Sie Ihre Daten regelmäßig auf externen Servern oder in der Cloud. Dadurch können Sie im Falle eines Cyberangriffs Ihre Daten wiederherstellen und den Geschäftsbetrieb schnell fortsetzen.

- Zugriffsrechte verwalten: Gewähren Sie Ihren Mitarbeitern nur die Zugriffsrechte, die sie für ihre Arbeit benötigen. Begrenzen Sie den Zugriff auf sensible Daten und Systeme auf autorisierte Personen.

- Implementierung von Zwei-Faktor-Authentifizierung: Die Verwendung von Zwei-Faktor-Authentifizierung erhöht die Sicherheit Ihrer Systeme erheblich. Dadurch wird ein zusätzlicher Schutzschritt eingeführt, der sicherstellt, dass nur autorisierte Benutzer Zugriff erhalten.

- Regelmäßige Sicherheitsaudits: Führen Sie regelmäßige Sicherheitsaudits durch, um potenzielle Schwachstellen in Ihrem System zu identifizieren und zu beheben. Externe IT-Sicherheitsexperten können Ihnen dabei helfen, diese Audits durchzuführen und geeignete Maßnahmen zu ergreifen.

- Notfallplanung: Erstellen Sie einen Notfallplan, der klare Schritte enthält, die im Falle eines Cyberangriffs unternommen werden müssen. Dies umfasst unter anderem die Isolierung des betroffenen Systems, die Kommunikation mit den relevanten Parteien und die Wiederherstellung des Betriebs.

Durch die Umsetzung dieser Maßnahmen können Unternehmen ihre IT-Infrastruktur besser schützen und das Risiko von Cyberangriffen minimieren. Eine ganzheitliche Sicherheitsstrategie, die technische Lösungen, Schulungen der Mitarbeiter und regelmäßige Überprüfungen umfasst, ist der Schlüssel zum Schutz vor Cyberbedrohungen.

Welche Maßnahmen sind notwendig, um kritische Infrastrukturen abzusichern?

Um kritische Infrastrukturen effektiv abzusichern, sind verschiedene Maßnahmen erforderlich. Hier sind einige wichtige Schritte, die Unternehmen ergreifen sollten:

- Risikoanalyse: Eine umfassende Risikoanalyse ist der erste Schritt, um Schwachstellen und Bedrohungen zu identifizieren. Unternehmen sollten ihre Infrastruktur genau untersuchen und potenzielle Gefahrenquellen wie Cyberangriffe, Naturkatastrophen oder menschliches Versagen bewerten.

- Sicherheitsrichtlinien und -verfahren: Es ist wichtig, klare Sicherheitsrichtlinien und -verfahren zu entwickeln und zu implementieren. Diese sollten unter anderem Vorgaben für den Zugriff auf kritische Systeme, die Verwendung von Passwörtern, die Datenverschlüsselung und das Patch-Management enthalten.

- Netzwerksegmentierung: Durch die Segmentierung des Netzwerks in verschiedene Bereiche können Unternehmen den Zugriff auf sensible Systeme beschränken. Dadurch wird verhindert, dass ein Angriff auf ein einzelnes Gerät das gesamte Netzwerk gefährdet.

- Firewalls und Intrusion-Detection-Systeme: Der Einsatz von Firewalls und Intrusion-Detection-Systemen ist entscheidend, um unerlaubte Zugriffe zu erkennen und zu blockieren. Diese Technologien überwachen den Datenverkehr im Netzwerk kontinuierlich und können verdächtige Aktivitäten identifizieren.

- Datensicherung: Regelmäßige Backups der kritischen Daten sind unerlässlich, um im Falle eines Angriffs oder einer Störung schnell wiederherstellen zu können. Die Backups sollten an einem sicheren Ort aufbewahrt werden, der vor physischen Schäden und unbefugtem Zugriff geschützt ist.

- Mitarbeitertraining: Schulungen und Sensibilisierungsmaßnahmen für Mitarbeiter sind von großer Bedeutung. Mitarbeiter sollten über die Risiken von Cyberangriffen informiert werden und lernen, verdächtige E-Mails oder ungewöhnliche Aktivitäten zu erkennen. Dadurch wird das Bewusstsein für IT-Sicherheit gestärkt und das Risiko von menschlichem Versagen verringert.

- Externe Partnerschaften: Die Zusammenarbeit mit externen IT-Sicherheitsexperten kann Unternehmen dabei unterstützen, ihre Sicherheitsmaßnahmen zu verbessern und auf dem neuesten Stand zu halten. Externe Fachleute können regelmäßige Audits durchführen, um Schwachstellen zu identifizieren, und bei der Implementierung geeigneter Sicherheitslösungen unterstützen.

Diese Maßnahmen dienen als grundlegende Richtlinien, um kritische Infrastrukturen abzusichern. Es ist wichtig zu beachten, dass die IT-Sicherheit ein kontinuierlicher Prozess ist und regelmäßig überprüft und aktualisiert werden muss, um mit den sich entwickelnden Bedrohungen Schritt zu halten.

Wie oft sollte ich Sicherheitsaudits in meinem Unternehmen durchführen lassen?

Die Häufigkeit von Sicherheitsaudits in Ihrem Unternehmen hängt von verschiedenen Faktoren ab, wie beispielsweise der Größe des Unternehmens, der Branche und den spezifischen Risiken, denen es ausgesetzt ist. Es gibt jedoch einige allgemeine Empfehlungen, die Ihnen als Leitfaden dienen können.

In der Regel sollten Sicherheitsaudits mindestens einmal im Jahr durchgeführt werden. Dies ermöglicht es Ihnen, potenzielle Schwachstellen in Ihrer IT-Infrastruktur und Ihren Sicherheitsmaßnahmen zu identifizieren und zu beheben. Ein jährliches Audit stellt sicher, dass Ihre Sicherheitsvorkehrungen auf dem neuesten Stand sind und den aktuellen Bedrohungen standhalten können.

Darüber hinaus kann es je nach den spezifischen Anforderungen Ihres Unternehmens sinnvoll sein, zusätzliche Audits durchzuführen. Dies könnte beispielsweise der Fall sein, wenn Sie wichtige Änderungen an Ihrer IT-Infrastruktur vornehmen oder neue Systeme implementieren. In solchen Fällen ist es ratsam, ein Audit durchzuführen, um sicherzustellen, dass die neuen Systeme ordnungsgemäß abgesichert sind und keine Schwachstellen aufweisen.

Es ist auch wichtig zu beachten, dass Sicherheitsaudits nicht nur eine einmalige Angelegenheit sein sollten. Die Bedrohungslandschaft ändert sich ständig, neue Angriffsmethoden werden entwickelt und Schwachstellen werden entdeckt. Daher ist es ratsam, regelmäßig Audits durchzuführen oder externe Sicherheitsexperten einzubeziehen, um Ihre Systeme kontinuierlich zu überprüfen und auf dem neuesten Stand zu halten.

Letztendlich sollten Sie die Häufigkeit von Sicherheitsaudits in Ihrem Unternehmen individuell festlegen, basierend auf den spezifischen Anforderungen, Risiken und Ressourcen Ihres Unternehmens. Es ist ratsam, eine regelmäßige Überprüfung Ihrer Sicherheitsmaßnahmen sicherzustellen, um den Schutz Ihrer Daten und Systeme zu gewährleisten.

Welche Rolle spielen Mitarbeiter in Bezug auf die IT-Sicherheit in der Industrie?

Mitarbeiter spielen eine entscheidende Rolle in Bezug auf die IT-Sicherheit in der Industrie. Sie sind oft die erste Verteidigungslinie gegen Cyberangriffe und können maßgeblich zur Prävention von Sicherheitsvorfällen beitragen. Hier sind einige wichtige Aspekte, die Mitarbeiter beachten sollten:

- Sensibilisierung: Mitarbeiter sollten sich der Bedeutung von IT-Sicherheit bewusst sein und über die potenziellen Risiken informiert werden, denen sie ausgesetzt sind. Schulungen und Sensibilisierungsprogramme können ihnen helfen, sich der aktuellen Bedrohungen bewusst zu werden und Best Practices im Umgang mit IT-Systemen zu erlernen.

- Verantwortungsvolles Verhalten: Mitarbeiter sollten verantwortungsbewusst mit ihren Zugangsdaten umgehen und starke Passwörter verwenden. Sie sollten auch vorsichtig sein, wenn sie E-Mails öffnen oder auf verdächtige Links klicken, da Phishing-Angriffe eine häufige Methode für Cyberkriminelle sind.

- Aktualisierung von Software: Mitarbeiter sollten regelmäßig ihre Geräte und Software aktualisieren, um Sicherheitslücken zu schließen und potenzielle Schwachstellen zu minimieren.

- Datenklassifizierung: Es ist wichtig, dass Mitarbeiter wissen, wie sie sensible Daten richtig klassifizieren und behandeln. Dies hilft dabei sicherzustellen, dass sensible Informationen angemessen geschützt werden und nicht versehentlich an unbefugte Personen weitergegeben werden.

- Melden von Sicherheitsvorfällen: Mitarbeiter sollten wissen, wie sie verdächtige Aktivitäten oder Sicherheitsvorfälle melden können. Eine klare Kommunikation und ein effektives Meldesystem ermöglichen es dem Unternehmen, schnell auf potenzielle Bedrohungen zu reagieren und den Schaden zu begrenzen.

Es ist wichtig, dass Unternehmen ihre Mitarbeiter kontinuierlich schulen und über aktuelle Bedrohungen informieren. Durch die Förderung einer Sicherheitskultur, in der Mitarbeiter aktiv zur IT-Sicherheit beitragen, kann das Risiko von Sicherheitsvorfällen erheblich reduziert werden. Letztendlich ist die Zusammenarbeit zwischen Mitarbeitern und der IT-Abteilung von entscheidender Bedeutung, um eine umfassende IT-Sicherheitsstrategie in der Industrie umzusetzen.

Was sind die Konsequenzen von mangelnder IT-Sicherheit für Unternehmen in der Industrie?

Die Konsequenzen von mangelnder IT-Sicherheit für Unternehmen in der Industrie können erheblich sein und sowohl finanzielle als auch operationelle Auswirkungen haben. Hier sind einige mögliche Konsequenzen:

- Datenverlust: Ein Cyberangriff kann zum Verlust sensibler Unternehmensdaten führen. Dies kann nicht nur den Ruf des Unternehmens schädigen, sondern auch rechtliche Konsequenzen nach sich ziehen, insbesondere wenn personenbezogene Daten betroffen sind.

- Produktionsausfall: Ein erfolgreicher Angriff auf die IT-Infrastruktur eines Industrieunternehmens kann dazu führen, dass die Produktion gestoppt oder beeinträchtigt wird. Dies kann zu erheblichen finanziellen Verlusten führen, da Aufträge nicht rechtzeitig erfüllt werden können und Kunden möglicherweise abwandern.

- Betriebsstörungen: Wenn die IT-Systeme eines Unternehmens kompromittiert werden, können auch andere geschäftskritische Prozesse beeinträchtigt werden. Dies kann zu Störungen in der Lieferkette, Logistikproblemen oder sogar Sicherheitsrisiken führen.

- Image- und Reputationsverlust: Ein bekanntgewordener Cyberangriff kann das Vertrauen von Kunden und Geschäftspartnern erschüttern. Das Image des Unternehmens wird beschädigt und es kann schwierig sein, dieses Vertrauen wiederherzustellen.

- Finanzielle Schäden: Die Kosten für die Bewältigung eines Cyberangriffs können erheblich sein. Dazu gehören nicht nur die Kosten für die Wiederherstellung der IT-Infrastruktur, sondern auch mögliche Bußgelder, rechtliche Auseinandersetzungen und finanzielle Einbußen aufgrund von Produktionsausfällen oder Kundenverlusten.

- Wettbewerbsnachteile: Unternehmen, die Opfer von Cyberangriffen werden, können gegenüber ihren Wettbewerbern ins Hintertreffen geraten. Kunden könnten zu sichereren Alternativen wechseln und Geschäftspartner könnten das Vertrauen verlieren.

Um solche Konsequenzen zu vermeiden, ist es entscheidend, dass Unternehmen in der Industrie angemessene IT-Sicherheitsmaßnahmen implementieren und kontinuierlich verbessern. Nur so können sie ihre sensiblen Daten schützen, ihre Produktion aufrechterhalten und das Vertrauen ihrer Kunden und Partner bewahren.