Netzwerksicherheits-Lösungen: Schutz vor digitalen Bedrohungen

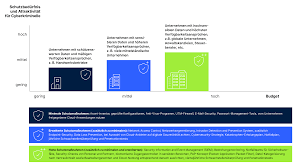

In einer zunehmend vernetzten Welt, in der Unternehmen und Organisationen auf digitale Infrastrukturen angewiesen sind, wird die Sicherheit von Netzwerken zu einer zentralen Herausforderung. Die steigende Anzahl von Cyberangriffen und die wachsende Komplexität der Bedrohungslandschaft erfordern effektive Netzwerksicherheits-Lösungen, um sensible Daten und kritische Systeme zu schützen.

Netzwerksicherheits-Lösungen bieten einen umfassenden Schutz vor den unterschiedlichsten digitalen Bedrohungen wie Viren, Malware, Phishing-Angriffen oder Denial-of-Service-Attacken. Sie setzen auf verschiedene Technologien und Maßnahmen, um Schwachstellen zu identifizieren, Angriffe zu erkennen und abzuwehren sowie den Datenverkehr innerhalb des Netzwerks zu überwachen.

Eine wichtige Komponente von Netzwerksicherheits-Lösungen ist die Firewall. Diese bildet eine Barriere zwischen dem internen Netzwerk und dem Internet und überwacht den Datenverkehr in Echtzeit. Durch die Implementierung von Firewall-Regeln können unerlaubte Zugriffe blockiert werden, während legitime Verbindungen weiterhin ermöglicht werden.

Ein weiteres wichtiges Element sind Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS). Diese Systeme analysieren den Netzwerkverkehr auf verdächtige Aktivitäten oder Anomalien und können bei Bedarf automatisch Gegenmaßnahmen ergreifen. Sie bieten damit eine zusätzliche Verteidigungslinie gegen potenzielle Angriffe.

Netzwerksicherheits-Lösungen umfassen auch Virtual Private Networks (VPNs), die eine sichere Kommunikation über unsichere Netzwerke ermöglichen. Durch die Verschlüsselung des Datenverkehrs wird vertrauliche Information vor unbefugtem Zugriff geschützt.

Die Bedeutung von Netzwerksicherheits-Lösungen erstreckt sich über Unternehmen hinaus. Auch Regierungsbehörden, Bildungseinrichtungen und sogar Privatpersonen können von einer robusten Netzwerksicherheit profitieren. Die zunehmende Digitalisierung und der verstärkte Einsatz von Cloud-Diensten machen es erforderlich, dass jeder seine digitalen Informationen schützt.

Bei der Auswahl von Netzwerksicherheits-Lösungen ist es wichtig, auf bewährte Technologien und erfahrene Anbieter zu setzen. Eine umfassende Analyse der individuellen Bedürfnisse und Risiken ist ebenfalls entscheidend, um maßgeschneiderte Lösungen zu entwickeln.

Netzwerksicherheits-Lösungen spielen eine zentrale Rolle bei der Gewährleistung eines sicheren digitalen Umfelds. Sie bieten Schutz vor gezielten Angriffen, Datenverlust und Betriebsunterbrechungen. Indem sie Schwachstellen identifizieren und angemessene Sicherheitsmaßnahmen ergreifen, tragen sie dazu bei, Vertrauen in digitale Systeme aufzubauen und den reibungslosen Betrieb von Unternehmen und Organisationen zu gewährleisten.

6 Tipps zur Netzwerksicherheitslösungen: So schützen Sie Ihr Netzwerk effektiv

- Verwenden Sie starke Passwörter und ändern Sie diese regelmäßig.

- Installieren Sie Software-Updates, sobald sie zur Verfügung stehen.

- Schalten Sie unsichere Dienste ab, die nicht benötigt werden.

- Richten Sie eine Firewall ein, um unerwünschte Verbindungen zu blockieren.

- Überprüfen Sie regelmäßig Ihre Systeme auf Malware und andere Bedrohungen mit Antivirensoftware oder anderen Sicherheitslösungen.

- Nutzen Sie Datensicherungsmethoden, um Ihre Daten vor möglichen Problemen zu schützen

Verwenden Sie starke Passwörter und ändern Sie diese regelmäßig.

Verwenden Sie starke Passwörter und ändern Sie diese regelmäßig: Ein wichtiger Schritt in Netzwerksicherheits-Lösungen

In der heutigen digitalen Welt, in der Passwörter zum Schutz unserer persönlichen und geschäftlichen Daten dienen, ist die Verwendung starker Passwörter von entscheidender Bedeutung. Ebenso wichtig ist es, diese regelmäßig zu ändern. Dieser einfache Tipp ist ein wesentlicher Bestandteil von Netzwerksicherheits-Lösungen.

Ein starkes Passwort sollte aus einer Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen bestehen. Es sollte nicht leicht zu erraten sein und auch nicht auf persönlichen Informationen basieren, die öffentlich zugänglich sind. Die Verwendung von Passphrasen anstelle einzelner Wörter kann ebenfalls eine gute Option sein, da sie schwerer zu knacken sind.

Die regelmäßige Änderung von Passwörtern trägt dazu bei, die Sicherheit weiter zu erhöhen. Indem Sie Ihre Passwörter in festgelegten Intervallen ändern, verringern Sie das Risiko eines unbefugten Zugriffs auf Ihre Konten oder Ihr Netzwerk. Es wird empfohlen, Passwörter alle drei bis sechs Monate zu ändern.

Es mag verlockend sein, ein einfaches Passwort zu verwenden oder dasselbe für mehrere Konten zu verwenden, um sich das Merken zu erleichtern. Doch dies birgt erhebliche Sicherheitsrisiken. Wenn ein Angreifer Zugriff auf ein Konto erhält, kann er versuchen, dasselbe Passwort auch für andere Konten auszuprobieren. Daher ist die Verwendung eindeutiger Passwörter für jedes Konto von großer Bedeutung.

Um den Umgang mit starken Passwörtern zu erleichtern, können Passwort-Manager verwendet werden. Diese Tools generieren und speichern komplexe Passwörter sicher und ermöglichen es Ihnen, sich nur ein Master-Passwort zu merken. Dadurch wird die Verwaltung Ihrer Passwörter vereinfacht und das Risiko von Sicherheitslücken verringert.

Die Verwendung starker Passwörter und deren regelmäßige Änderung ist ein einfacher, aber effektiver Schritt zur Verbesserung der Netzwerksicherheit. Indem Sie diese bewährte Praxis befolgen, tragen Sie dazu bei, Ihre persönlichen Daten und Ihr Netzwerk vor unbefugtem Zugriff zu schützen. Denken Sie daran, dass Ihre Sicherheit in Ihren Händen liegt – beginnen Sie noch heute damit, starke Passwörter zu verwenden und diese regelmäßig zu ändern.

Installieren Sie Software-Updates, sobald sie zur Verfügung stehen.

Installieren Sie Software-Updates, sobald sie zur Verfügung stehen: Ein wichtiger Schritt für Netzwerksicherheit

Die regelmäßige Installation von Software-Updates ist ein oft unterschätzter, aber äußerst wichtiger Schritt, um die Sicherheit Ihres Netzwerks zu gewährleisten. Sobald Updates für Ihre Betriebssysteme, Anwendungen oder Sicherheitsprogramme verfügbar sind, sollten Sie diese sofort installieren.

Warum ist das so wichtig? Nun, Software-Updates enthalten oft wichtige Sicherheitspatches und Fehlerbehebungen. Durch die Installation dieser Updates werden bekannte Schwachstellen und Sicherheitslücken geschlossen. Cyberkriminelle nutzen gerne diese Schwachstellen aus, um in Systeme einzudringen oder Malware zu verbreiten. Indem Sie Ihre Software auf dem neuesten Stand halten, minimieren Sie das Risiko solcher Angriffe erheblich.

Es gibt verschiedene Möglichkeiten, wie Sie sicherstellen können, dass Sie keine wichtigen Updates verpassen. Viele Betriebssysteme bieten automatische Update-Funktionen an, die es Ihnen ermöglichen, Updates automatisch herunterzuladen und zu installieren. Stellen Sie sicher, dass diese Funktion aktiviert ist und dass Ihr System regelmäßig nach Updates sucht.

Darüber hinaus sollten Sie auch Ihre Anwendungen und Sicherheitsprogramme im Auge behalten. Viele Programme bieten ebenfalls automatische Update-Funktionen an oder informieren Sie über verfügbare Updates. Nehmen Sie sich die Zeit, diese Updates zu installieren – es dauert oft nur wenige Minuten und kann einen großen Unterschied in Bezug auf die Sicherheit Ihres Netzwerks machen.

Es ist auch wichtig zu beachten, dass nicht nur Computer und Laptops von Software-Updates profitieren, sondern auch andere vernetzte Geräte wie Smartphones, Tablets oder Netzwerkgeräte. Stellen Sie sicher, dass Sie diese Geräte regelmäßig aktualisieren, um Sicherheitslücken zu schließen und Ihr gesamtes Netzwerk zu schützen.

Die Installation von Software-Updates sollte zu einer Routine in Ihrem Unternehmen oder Ihrer Organisation werden. Es ist ein einfacher und dennoch äußerst effektiver Schritt, um die Netzwerksicherheit zu verbessern. Indem Sie Ihre Software auf dem neuesten Stand halten, tragen Sie dazu bei, dass Ihr Netzwerk besser vor Angriffen geschützt ist und Ihre sensiblen Daten sicher bleiben.

Schalten Sie unsichere Dienste ab, die nicht benötigt werden.

Schalten Sie unsichere Dienste ab, die nicht benötigt werden: Ein wichtiger Schritt zur Netzwerksicherheit

Bei der Sicherung Ihres Netzwerks vor digitalen Bedrohungen ist es entscheidend, unnötige Risiken zu minimieren. Eine effektive Maßnahme zur Verbesserung der Netzwerksicherheit besteht darin, unsichere Dienste abzuschalten, die nicht benötigt werden.

Viele Netzwerke sind standardmäßig mit einer Vielzahl von Diensten und Protokollen ausgestattet, von denen einige möglicherweise unsicher sind. Diese Dienste können Schwachstellen darstellen und Angreifern eine Angriffsfläche bieten. Indem Sie nicht benötigte Dienste deaktivieren, reduzieren Sie potenzielle Risiken erheblich.

Der erste Schritt besteht darin, eine gründliche Inventur Ihrer Netzwerkressourcen durchzuführen. Identifizieren Sie alle installierten Dienste und Protokolle und bewerten Sie ihre Notwendigkeit für den reibungslosen Betrieb Ihres Unternehmens oder Ihrer Organisation. Einige Dienste werden möglicherweise von bestimmten Anwendungen oder Systemen benötigt, während andere möglicherweise überflüssig sind.

Sobald Sie die nicht benötigten Dienste identifiziert haben, sollten Sie diese deaktivieren oder entfernen. Dies kann bedeuten, dass Sie ungenutzte Ports schließen oder bestimmte Softwarekomponenten deinstallieren müssen. Durch das Abschalten dieser unsicheren Dienste verringern Sie die Angriffsfläche Ihres Netzwerks erheblich und erhöhen die Sicherheit Ihrer digitalen Infrastruktur.

Es ist auch wichtig, regelmäßig zu überprüfen, ob neue Dienste oder Protokolle installiert wurden. Im Laufe der Zeit können sich Netzwerkkonfigurationen ändern und es können neue Anwendungen hinzugefügt werden. Stellen Sie sicher, dass Sie diese Änderungen überwachen und bewerten, um sicherzustellen, dass keine unsicheren Dienste aktiviert werden.

Indem Sie unsichere Dienste deaktivieren, die nicht benötigt werden, tragen Sie dazu bei, Ihr Netzwerk sicherer zu machen und potenzielle Angriffspunkte zu minimieren. Es ist ein einfacher Schritt mit erheblichen Auswirkungen auf die Sicherheit Ihrer digitalen Umgebung. Nehmen Sie sich die Zeit, Ihr Netzwerk regelmäßig zu überprüfen und ungenutzte Dienste abzuschalten – es lohnt sich für den Schutz Ihrer wertvollen Daten und Systeme.

Richten Sie eine Firewall ein, um unerwünschte Verbindungen zu blockieren.

In einer zunehmend vernetzten Welt ist die Einrichtung einer Firewall von entscheidender Bedeutung, um Ihr Netzwerk vor unerwünschten Verbindungen und potenziellen Bedrohungen zu schützen. Eine Firewall bildet eine Barriere zwischen Ihrem internen Netzwerk und dem Internet und überwacht den Datenverkehr in Echtzeit.

Die Einrichtung einer Firewall ermöglicht es Ihnen, bestimmte Regeln festzulegen, die den Zugriff auf Ihr Netzwerk steuern. Unerwünschte Verbindungen können so effektiv blockiert werden, während legitime Verbindungen weiterhin ermöglicht werden. Die Firewall analysiert den Datenverkehr nach bestimmten Kriterien wie IP-Adressen, Ports oder Protokollen und entscheidet dann, ob der Zugriff erlaubt oder blockiert wird.

Durch die Implementierung einer Firewall können Sie Ihr Netzwerk vor verschiedenen Bedrohungen schützen. Sie kann beispielsweise Angriffe wie Denial-of-Service (DoS) oder Distributed Denial-of-Service (DDoS) erkennen und abwehren. Auch Viren, Malware oder Phishing-Angriffe können durch eine gut konfigurierte Firewall effektiv blockiert werden.

Es ist wichtig zu beachten, dass eine Firewall allein nicht ausreicht, um Ihr Netzwerk vollständig zu schützen. Es ist ratsam, zusätzliche Sicherheitsmaßnahmen wie regelmäßige Updates von Software und Betriebssystemen sowie die Schulung Ihrer Mitarbeiterinnen und Mitarbeiter in Bezug auf sicheres Online-Verhalten zu ergreifen.

Die Einrichtung einer Firewall ist jedoch ein wichtiger Schritt in Richtung Netzwerksicherheit. Sie hilft Ihnen dabei, unerwünschte Verbindungen zu blockieren und Ihr Netzwerk vor potenziellen Bedrohungen zu schützen. Indem Sie die richtigen Firewall-Regeln festlegen und regelmäßige Überprüfungen durchführen, können Sie die Sicherheit Ihres Netzwerks gewährleisten und das Risiko von Datenverlust oder Betriebsunterbrechungen minimieren.

Investieren Sie in eine robuste Netzwerksicherheits-Lösung und richten Sie eine Firewall ein, um Ihr Unternehmen oder Ihre Organisation vor digitalen Bedrohungen zu schützen. Eine gut konfigurierte Firewall ist ein wesentlicher Bestandteil eines umfassenden Sicherheitskonzepts und bietet Ihnen die Gewissheit, dass Ihr Netzwerk geschützt ist.

Überprüfen Sie regelmäßig Ihre Systeme auf Malware und andere Bedrohungen mit Antivirensoftware oder anderen Sicherheitslösungen.

In einer Zeit, in der Cyberangriffe immer raffinierter werden, ist es von entscheidender Bedeutung, dass Unternehmen und Privatpersonen ihre Netzwerksicherheit ernst nehmen. Eine einfache und dennoch äußerst effektive Maßnahme besteht darin, regelmäßig Ihre Systeme auf Malware und andere Bedrohungen zu überprüfen.

Die Verwendung von Antivirensoftware oder anderen Sicherheitslösungen ist ein bewährter Ansatz, um schädliche Software zu erkennen und zu entfernen. Diese Tools scannen Ihren Computer oder Ihr Netzwerk nach verdächtigen Dateien, Programmen oder Aktivitäten und warnen Sie vor möglichen Bedrohungen.

Es wird empfohlen, diese Überprüfungen in regelmäßigen Abständen durchzuführen, um sicherzustellen, dass Ihr System stets geschützt ist. Die Häufigkeit hängt von verschiedenen Faktoren ab, wie beispielsweise der Art Ihrer Nutzung des Internets oder der Sensibilität der gespeicherten Daten. Es kann sinnvoll sein, eine wöchentliche oder monatliche Routine einzurichten.

Darüber hinaus sollten Sie sicherstellen, dass Ihre Antivirensoftware oder andere Sicherheitslösungen stets auf dem neuesten Stand sind. Die Hersteller veröffentlichen regelmäßig Updates mit verbesserten Erkennungsmethoden für neue Arten von Malware. Indem Sie diese Updates installieren, stellen Sie sicher, dass Ihr Schutz immer auf dem neuesten Stand ist.

Es ist auch wichtig zu beachten, dass Antivirensoftware allein nicht ausreicht, um eine umfassende Netzwerksicherheit zu gewährleisten. Es ist ratsam, zusätzliche Sicherheitslösungen wie Firewalls und Intrusion Detection Systems zu verwenden, um verschiedene Angriffsvektoren abzudecken.

Die regelmäßige Überprüfung Ihrer Systeme auf Malware und andere Bedrohungen sollte zu einer festen Gewohnheit werden. Durch diese einfache Maßnahme können Sie potenzielle Risiken frühzeitig erkennen und entsprechende Gegenmaßnahmen ergreifen. Indem Sie Ihre Netzwerksicherheit kontinuierlich verbessern, schützen Sie nicht nur Ihre Daten und Systeme, sondern tragen auch zur allgemeinen Sicherheit im digitalen Raum bei.

Nutzen Sie Datensicherungsmethoden, um Ihre Daten vor möglichen Problemen zu schützen

In einer Zeit, in der Daten für Unternehmen und Organisationen von unschätzbarem Wert sind, ist es entscheidend, geeignete Maßnahmen zu ergreifen, um diese wertvollen Informationen zu schützen. Eine wichtige Komponente der Netzwerksicherheits-Lösungen ist die regelmäßige Datensicherung.

Datensicherungsmethoden dienen dazu, Kopien wichtiger Daten anzufertigen und diese an einem sicheren Ort aufzubewahren. Dadurch wird gewährleistet, dass im Falle eines Datenverlusts oder einer Störung des Netzwerks eine Wiederherstellung möglich ist.

Es gibt verschiedene Arten von Datensicherungsmethoden, die je nach Bedarf und Umfang der Daten eingesetzt werden können. Eine häufig verwendete Methode ist das sogenannte „Backup“. Dabei werden alle relevanten Daten in regelmäßigen Abständen auf externen Speichermedien wie Festplatten oder Bandlaufwerken gesichert. Diese Medien werden dann an einem separaten Ort aufbewahrt, um im Falle eines physischen Schadens am Hauptstandort die Sicherheit der Daten zu gewährleisten.

Eine weitere Methode ist die Nutzung von Cloud-Backup-Diensten. Hierbei werden die Daten in verschlüsselter Form über das Internet in speziell gesicherten Rechenzentren gespeichert. Dies bietet den Vorteil einer automatisierten und standortunabhängigen Datensicherung.

Unabhängig von der gewählten Methode sollten Datensicherungen regelmäßig durchgeführt werden. Je nach Art der Daten und deren Aktualisierungshäufigkeit kann dies täglich, wöchentlich oder monatlich erfolgen. Es ist wichtig, dass die Sicherungen vollständig und fehlerfrei sind, um eine erfolgreiche Wiederherstellung zu gewährleisten.

Durch die regelmäßige Durchführung von Datensicherungen minimieren Unternehmen und Organisationen das Risiko eines Datenverlusts und schützen sich vor möglichen Problemen. Dies kann durch Hardwarefehler, menschliches Versagen, Cyberangriffe oder Naturkatastrophen verursacht werden. Die Sicherung der Daten gewährleistet somit die Geschäftskontinuität und ermöglicht eine schnelle Wiederherstellung des normalen Betriebs nach einem Zwischenfall.

Nutzen Sie daher Datensicherungsmethoden als wichtigen Bestandteil Ihrer Netzwerksicherheits-Lösungen. Schützen Sie Ihre wertvollen Daten vor möglichen Problemen und stellen Sie sicher, dass Ihr Unternehmen auch in schwierigen Zeiten reibungslos funktioniert.