Cybersicherheit für Unternehmen: Die Bedeutung von digitaler Sicherheit

In der heutigen digitalen Welt ist Cybersicherheit für Unternehmen von entscheidender Bedeutung. Mit der ständig wachsenden Bedrohung durch Cyberangriffe und Datenverletzungen ist es unerlässlich, dass Unternehmen robuste Sicherheitsmaßnahmen implementieren, um ihre sensiblen Informationen zu schützen.

Ein effektives Cybersicherheitsprogramm umfasst verschiedene Maßnahmen, darunter:

- Firewalls und Antivirensoftware: Diese Tools helfen dabei, unerwünschte Zugriffe auf Unternehmensnetzwerke zu blockieren und schädliche Software zu erkennen und zu entfernen.

- Sicherheitsrichtlinien und Schulungen: Mitarbeiter sollten über bewährte Sicherheitspraktiken informiert werden, um Phishing-Angriffe zu erkennen und vertrauliche Daten angemessen zu schützen.

- Datensicherung und Wiederherstellung: Regelmäßige Backups sind entscheidend, um im Falle eines Datenverlusts oder einer Ransomware-Attacke geschäftskritische Informationen wiederherstellen zu können.

- Netzwerküberwachung: Durch kontinuierliches Monitoring können verdächtige Aktivitäten frühzeitig erkannt und Gegenmaßnahmen ergriffen werden, um Sicherheitsvorfälle einzudämmen.

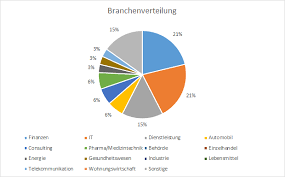

Unternehmen jeder Größe und Branche sind potenzielle Ziele für Cyberkriminelle. Ein erfolgreicher Angriff kann nicht nur finanzielle Verluste verursachen, sondern auch den Ruf eines Unternehmens schwer beschädigen. Daher ist es unerlässlich, in Cybersicherheit zu investieren und proaktiv gegen Bedrohungen vorzugehen.

Mit der richtigen Kombination aus Technologie, Schulungen und Richtlinien können Unternehmen ihre digitale Infrastruktur wirksam schützen. Durch eine ganzheitliche Herangehensweise an die Cybersicherheit können Organisationen Risiken minimieren und das Vertrauen ihrer Kunden stärken.

Häufig gestellte Fragen zur Cybersicherheit für Unternehmen: Schutzmaßnahmen, Bedrohungen und Compliance-Richtlinien

- Was versteht man unter Cybersicherheit für Unternehmen?

- Welche Bedeutung hat Cybersicherheit für die Geschäftstätigkeit von Unternehmen?

- Welche Arten von Cyberbedrohungen sind für Unternehmen am häufigsten?

- Wie können Unternehmen ihre Netzwerke vor Cyberangriffen schützen?

- Warum ist die Schulung der Mitarbeiter in Bezug auf Cybersicherheit wichtig?

- Was sind die Folgen eines erfolgreichen Cyberangriffs auf ein Unternehmen?

- Welche Rolle spielen Firewalls und Antivirensoftware im Rahmen der Cybersicherheit für Unternehmen?

- Wie kann ein effektives Incident Response-Plan dazu beitragen, Sicherheitsvorfälle zu bewältigen?

- Welche gesetzlichen Anforderungen und Compliance-Richtlinien müssen Unternehmen im Bereich der Cybersicherheit beachten?

Was versteht man unter Cybersicherheit für Unternehmen?

Cybersicherheit für Unternehmen bezieht sich auf die Maßnahmen und Strategien, die Unternehmen ergreifen, um ihre digitalen Systeme, Netzwerke und Daten vor Cyberangriffen zu schützen. Dies umfasst die Implementierung von Sicherheitslösungen wie Firewalls, Antivirensoftware und Verschlüsselungstechnologien sowie die Einführung von Sicherheitsrichtlinien und Schulungen für Mitarbeiter. Das Ziel von Cybersicherheit ist es, die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmensdaten sicherzustellen und somit potenzielle Risiken für das Geschäft zu minimieren. Durch proaktive Maßnahmen können Unternehmen ihre Widerstandsfähigkeit gegenüber Cyberbedrohungen stärken und das Vertrauen ihrer Kunden sowie ihres Geschäftspartners erhalten.

Welche Bedeutung hat Cybersicherheit für die Geschäftstätigkeit von Unternehmen?

Cybersicherheit spielt eine entscheidende Rolle für die Geschäftstätigkeit von Unternehmen in der heutigen digitalen Ära. Ein effektiver Schutz vor Cyberbedrohungen ist nicht nur erforderlich, um sensible Unternehmensdaten vor unbefugtem Zugriff zu schützen, sondern auch, um das Vertrauen von Kunden, Partnern und Stakeholdern zu wahren. Durch die Implementierung robuster Cybersicherheitsmaßnahmen können Unternehmen nicht nur finanzielle Verluste durch Datenverletzungen verhindern, sondern auch den reibungslosen Betrieb ihrer Geschäftsprozesse gewährleisten. Die Bedeutung von Cybersicherheit erstreckt sich über die bloße Technologie hinaus und beeinflusst maßgeblich das langfristige Wohlergehen und den Ruf eines Unternehmens.

Welche Arten von Cyberbedrohungen sind für Unternehmen am häufigsten?

Unternehmen sehen sich einer Vielzahl von Cyberbedrohungen gegenüber, von denen einige besonders häufig auftreten. Zu den am häufigsten auftretenden Arten von Cyberbedrohungen für Unternehmen gehören Phishing-Angriffe, Ransomware-Attacken, Datenlecks, Denial-of-Service-Angriffe und Insider-Bedrohungen. Phishing-Angriffe zielen darauf ab, Mitarbeiter dazu zu verleiten, vertrauliche Informationen preiszugeben oder schädliche Links zu öffnen. Ransomware-Attacken verschlüsseln Unternehmensdaten und erpressen Lösegeld für deren Freigabe. Datenlecks können durch unsachgemäße Datenspeicherung oder unzureichende Sicherheitsmaßnahmen verursacht werden. Denial-of-Service-Angriffe zielen darauf ab, die Verfügbarkeit von Unternehmensdiensten zu beeinträchtigen. Insider-Bedrohungen entstehen durch böswillige oder fahrlässige Handlungen interner Mitarbeiter. Unternehmen müssen sich dieser verschiedenen Bedrohungen bewusst sein und entsprechende Maßnahmen ergreifen, um ihre digitalen Assets zu schützen.

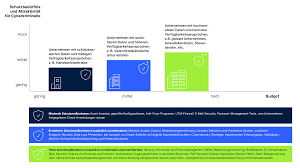

Wie können Unternehmen ihre Netzwerke vor Cyberangriffen schützen?

Um ihre Netzwerke vor Cyberangriffen zu schützen, können Unternehmen eine Vielzahl von Maßnahmen ergreifen. Dazu gehören die Implementierung von Firewalls und Antivirensoftware, die regelmäßige Aktualisierung von Sicherheitspatches und die Durchführung von Penetrationstests, um Schwachstellen zu identifizieren. Darüber hinaus ist es wichtig, Mitarbeiter über bewährte Sicherheitspraktiken zu schulen, Zugriffsrechte zu beschränken und eine umfassende Netzwerküberwachung durchzuführen. Durch ein ganzheitliches Sicherheitskonzept und eine proaktive Herangehensweise können Unternehmen die Resilienz ihrer Netzwerke stärken und sich effektiv gegen Cyberangriffe schützen.

Warum ist die Schulung der Mitarbeiter in Bezug auf Cybersicherheit wichtig?

Die Schulung der Mitarbeiter in Bezug auf Cybersicherheit ist von entscheidender Bedeutung, da sie eine der ersten Verteidigungslinien gegen Cyberbedrohungen darstellen. Mitarbeiter, die über das Bewusstsein für gängige Sicherheitspraktiken und die Fähigkeit verfügen, verdächtige Aktivitäten zu erkennen, können dazu beitragen, potenzielle Angriffe frühzeitig zu identifizieren und zu melden. Durch gezielte Schulungen können Unternehmen das Risiko von Phishing-Angriffen, Datenlecks und anderen Sicherheitsvorfällen reduzieren und die Sicherheit ihres gesamten Netzwerks stärken. Ein gut informiertes und geschultes Team trägt maßgeblich dazu bei, die Cybersicherheit eines Unternehmens zu verbessern und sensible Informationen vor unbefugtem Zugriff zu schützen.

Was sind die Folgen eines erfolgreichen Cyberangriffs auf ein Unternehmen?

Ein erfolgreicher Cyberangriff auf ein Unternehmen kann schwerwiegende Folgen haben. Zu den möglichen Auswirkungen gehören finanzielle Verluste durch Diebstahl von sensiblen Daten oder Betriebsunterbrechungen, die zu Umsatzeinbußen führen können. Darüber hinaus kann ein Cyberangriff das Vertrauen der Kunden erschüttern, da deren persönliche Informationen gefährdet sind. Der Ruf des Unternehmens kann nachhaltig beschädigt werden, was langfristige Auswirkungen auf das Geschäft haben kann. Zudem können rechtliche Konsequenzen drohen, wenn Datenschutzverletzungen vorliegen und regulatorische Anforderungen nicht erfüllt werden. Daher ist es für Unternehmen entscheidend, proaktiv in Cybersicherheit zu investieren, um sich vor solchen Risiken zu schützen.

Welche Rolle spielen Firewalls und Antivirensoftware im Rahmen der Cybersicherheit für Unternehmen?

Firewalls und Antivirensoftware spielen eine entscheidende Rolle im Rahmen der Cybersicherheit für Unternehmen. Firewalls dienen als erste Verteidigungslinie, indem sie den Datenverkehr überwachen und unerwünschte Zugriffe auf das Unternehmensnetzwerk blockieren. Sie helfen dabei, potenzielle Bedrohungen aus dem Internet abzuwehren und die Sicherheit der Unternehmensdaten zu gewährleisten. Antivirensoftware wiederum erkennt und entfernt schädliche Programme, die das Netzwerk oder die Endgeräte infizieren könnten. Durch den Einsatz von Firewalls und Antivirensoftware können Unternehmen ihre Systeme vor Malware, Phishing-Angriffen und anderen Cyberbedrohungen schützen, um die Integrität und Vertraulichkeit ihrer Daten zu bewahren.

Wie kann ein effektives Incident Response-Plan dazu beitragen, Sicherheitsvorfälle zu bewältigen?

Ein effektiver Incident Response-Plan ist entscheidend für Unternehmen, um Sicherheitsvorfälle wirksam zu bewältigen. Durch die klare Definition von Verantwortlichkeiten, Abläufen und Kommunikationskanälen können Organisationen schnell auf Sicherheitsbedrohungen reagieren und angemessene Maßnahmen ergreifen, um den Schaden zu begrenzen. Ein gut durchdachter Plan hilft dabei, die Reaktionszeit zu verkürzen, die Wiederherstellung von Systemen zu beschleunigen und das Ausmaß des Vorfalls zu minimieren. Darüber hinaus ermöglicht ein Incident Response-Plan eine strukturierte Analyse des Vorfalls, um Schwachstellen zu identifizieren und zukünftige Sicherheitslücken zu schließen. Insgesamt trägt ein solcher Plan maßgeblich dazu bei, die Resilienz eines Unternehmens gegenüber Cyberbedrohungen zu stärken und das Vertrauen der Stakeholder in die Sicherheit der digitalen Infrastruktur zu festigen.

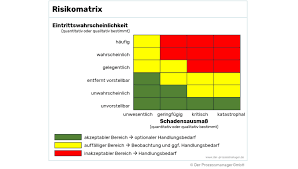

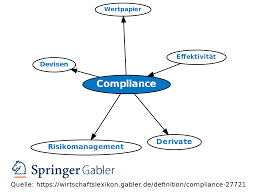

Welche gesetzlichen Anforderungen und Compliance-Richtlinien müssen Unternehmen im Bereich der Cybersicherheit beachten?

Unternehmen müssen eine Vielzahl von gesetzlichen Anforderungen und Compliance-Richtlinien im Bereich der Cybersicherheit beachten, um den Schutz sensibler Daten zu gewährleisten. Dazu gehören beispielsweise die Datenschutz-Grundverordnung (DSGVO) der EU, die Unternehmen verpflichtet, personenbezogene Daten angemessen zu schützen und bei Verstößen hohe Bußgelder zu zahlen. Darüber hinaus gibt es branchenspezifische Vorschriften wie den Payment Card Industry Data Security Standard (PCI DSS) für Unternehmen, die Kreditkartentransaktionen verarbeiten. Die Einhaltung dieser gesetzlichen Anforderungen erfordert eine sorgfältige Planung und Umsetzung von Sicherheitsmaßnahmen, um potenzielle Risiken zu minimieren und die Integrität der Unternehmensdaten zu gewährleisten.