Der Europäische Datenschutzbeauftragte: Schutz der Privatsphäre im digitalen Zeitalter

Der Europäische Datenschutzbeauftragte spielt eine entscheidende Rolle bei der Gewährleistung der Privatsphäre und des Datenschutzes von EU-Bürgern in einer zunehmend digitalisierten Welt. Diese Position wurde geschaffen, um die Einhaltung der Datenschutzvorschriften in der Europäischen Union zu überwachen und sicherzustellen.

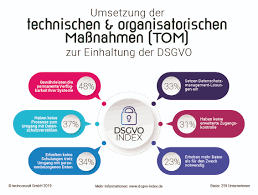

Der Hauptzweck des Europäischen Datenschutzbeauftragten besteht darin, die Rechte und Freiheiten natürlicher Personen in Bezug auf den Schutz ihrer personenbezogenen Daten zu schützen. Dies beinhaltet die Überwachung der Einhaltung der Datenschutzgrundverordnung (DSGVO) sowie die Untersuchung von Beschwerden und Verstößen gegen den Datenschutz.

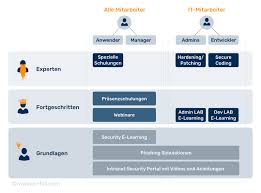

Der Europäische Datenschutzbeauftragte arbeitet unabhängig und objektiv, um sicherzustellen, dass die Daten der Bürger angemessen geschützt werden. Durch Beratung, Schulungen und Überprüfungen unterstützt er Organisationen dabei, ihre datenschutzrechtlichen Verpflichtungen zu erfüllen und ein hohes Maß an Datensicherheit zu gewährleisten.

Im Zeitalter von Big Data, künstlicher Intelligenz und zunehmender Digitalisierung ist der Schutz personenbezogener Daten wichtiger denn je. Der Europäische Datenschutzbeauftragte spielt eine Schlüsselrolle dabei, die Privatsphäre und den Datenschutz aller EU-Bürger zu wahren und sicherzustellen, dass ihre Daten respektiert und angemessen behandelt werden.

8 Wichtige Tipps zum Europäischen Datenschutzbeauftragten

- Der Europäische Datenschutzbeauftragte ist eine unabhängige Behörde.

- Er überwacht die Einhaltung der Datenschutzvorschriften in der EU-Institutionen und -Organe.

- Bei Fragen zum Datenschutz können Sie sich an den Europäischen Datenschutzbeauftragten wenden.

- Er fördert das Bewusstsein für den Schutz personenbezogener Daten.

- Der Europäische Datenschutzbeauftragte arbeitet transparent und objektiv.

- Er unterstützt Bürgerinnen und Bürger bei datenschutzrechtlichen Anliegen.

- Die Kontaktdaten des Europäischen Datenschutzbeauftragten sind öffentlich zugänglich.

- Datenschutzbeschwerden können beim Europäischen Datenschutzbeauftragten eingereicht werden.

Der Europäische Datenschutzbeauftragte ist eine unabhängige Behörde.

Der Europäische Datenschutzbeauftragte ist eine unabhängige Behörde, die darauf spezialisiert ist, die Einhaltung der Datenschutzvorschriften in der Europäischen Union zu überwachen und sicherzustellen. Durch seine Unabhängigkeit kann er objektiv handeln und sicherstellen, dass die Rechte und Freiheiten der Bürger in Bezug auf den Schutz ihrer personenbezogenen Daten gewahrt bleiben. Diese Unabhängigkeit ermöglicht es dem Europäischen Datenschutzbeauftragten, seine Aufgaben mit Integrität und Transparenz auszuüben, um sicherzustellen, dass die Datenschutzstandards auf höchstem Niveau eingehalten werden.

Er überwacht die Einhaltung der Datenschutzvorschriften in der EU-Institutionen und -Organe.

Der Europäische Datenschutzbeauftragte überwacht die Einhaltung der Datenschutzvorschriften in den EU-Institutionen und -Organen, um sicherzustellen, dass personenbezogene Daten gemäß den geltenden Gesetzen und Vorschriften geschützt werden. Diese Überwachungsfunktion gewährleistet, dass die EU-Behörden verantwortungsvoll mit sensiblen Informationen umgehen und die Privatsphäre der Bürger respektieren. Durch seine Aufsichtstätigkeit trägt der Europäische Datenschutzbeauftragte dazu bei, das Vertrauen der Öffentlichkeit in den Umgang mit personenbezogenen Daten durch die EU-Institutionen zu stärken.

Bei Fragen zum Datenschutz können Sie sich an den Europäischen Datenschutzbeauftragten wenden.

Bei Fragen zum Datenschutz können Sie sich an den Europäischen Datenschutzbeauftragten wenden. Diese unabhängige Instanz steht Ihnen zur Verfügung, um Ihnen bei allen Anliegen rund um den Schutz Ihrer personenbezogenen Daten behilflich zu sein. Der Europäische Datenschutzbeauftragte bietet Beratung und Unterstützung, um sicherzustellen, dass Ihre Datenschutzrechte gewahrt bleiben und Sie über Ihre Rechte und Möglichkeiten informiert sind. Zögern Sie nicht, sich an ihn zu wenden, wenn Sie Fragen oder Bedenken bezüglich des Umgangs mit Ihren Daten haben.

Er fördert das Bewusstsein für den Schutz personenbezogener Daten.

Der Europäische Datenschutzbeauftragte trägt dazu bei, das Bewusstsein für den Schutz personenbezogener Daten zu stärken. Durch seine Arbeit sensibilisiert er nicht nur Organisationen, sondern auch Bürger für die Bedeutung der Datensicherheit und des Datenschutzes in einer digitalisierten Welt. Indem er aufklärt, berät und überwacht, fördert er eine Kultur des verantwortungsvollen Umgangs mit persönlichen Informationen und trägt so dazu bei, die Privatsphäre der Menschen zu schützen.

Der Europäische Datenschutzbeauftragte arbeitet transparent und objektiv.

Der Europäische Datenschutzbeauftragte zeichnet sich durch transparente und objektive Arbeitsweise aus. Indem er unabhängig handelt und klare Prozesse einhält, gewährleistet er eine faire Überwachung und Durchsetzung der Datenschutzbestimmungen in der Europäischen Union. Diese Transparenz und Objektivität sind entscheidend, um das Vertrauen der Bürger in den Schutz ihrer persönlichen Daten zu stärken und sicherzustellen, dass Datenschutzverletzungen angemessen behandelt werden.

Er unterstützt Bürgerinnen und Bürger bei datenschutzrechtlichen Anliegen.

Der Europäische Datenschutzbeauftragte spielt eine bedeutende Rolle, indem er Bürgerinnen und Bürgern bei datenschutzrechtlichen Anliegen unterstützt. Durch Beratung, Aufklärung und Untersuchung von Beschwerden trägt er dazu bei, dass die Datenschutzrechte der Bürger respektiert und geschützt werden. Sein Engagement für die Wahrung der Privatsphäre und des Datenschutzes in der digitalen Welt ist von großer Bedeutung, um das Vertrauen der Menschen in den Umgang mit ihren persönlichen Daten zu stärken.

Die Kontaktdaten des Europäischen Datenschutzbeauftragten sind öffentlich zugänglich.

Die Kontaktdaten des Europäischen Datenschutzbeauftragten sind öffentlich zugänglich, um sicherzustellen, dass Bürgerinnen und Bürger sowie Organisationen leicht Kontakt aufnehmen können, wenn es um Fragen des Datenschutzes und der Privatsphäre geht. Diese Transparenz ermöglicht es allen, sich bei Bedarf an die zuständige Stelle zu wenden und Unterstützung oder Informationen zu erhalten. Es ist wichtig, dass die Kontaktdaten des Europäischen Datenschutzbeauftragten leicht auffindbar sind, um eine effektive Kommunikation und Zusammenarbeit in Bezug auf den Schutz personenbezogener Daten zu gewährleisten.

Datenschutzbeschwerden können beim Europäischen Datenschutzbeauftragten eingereicht werden.

Datenschutzbeschwerden können beim Europäischen Datenschutzbeauftragten eingereicht werden, um Verstöße gegen den Datenschutz zu melden und den Schutz der persönlichen Daten zu gewährleisten. Diese Möglichkeit bietet den EU-Bürgern eine wichtige Anlaufstelle, um auf mögliche Datenschutzprobleme aufmerksam zu machen und sicherzustellen, dass ihre Rechte respektiert werden. Durch die Einreichung von Beschwerden beim Europäischen Datenschutzbeauftragten können Bürger aktiv dazu beitragen, die Einhaltung der Datenschutzvorschriften in der Europäischen Union zu fördern und einen Beitrag zur Stärkung des Datenschutzes im digitalen Zeitalter zu leisten.