Verschlüsselungsalgorithmen: Die Grundlage für sichere Datenübertragung

Verschlüsselungsalgorithmen spielen eine entscheidende Rolle in der heutigen digitalen Welt, in der Datenschutz und Datensicherheit oberste Priorität haben. Diese Algorithmen dienen dazu, Informationen so zu verschlüsseln, dass sie für unbefugte Dritte unleserlich sind und nur von autorisierten Empfängern entschlüsselt werden können.

Es gibt verschiedene Arten von Verschlüsselungsalgorithmen, die je nach Einsatzzweck und Sicherheitsanforderungen eingesetzt werden. Einer der bekanntesten Algorithmen ist der RSA-Algorithmus, der auf dem Prinzip der Public-Key-Kryptographie basiert. Bei diesem Verfahren werden zwei Schlüssel generiert: ein öffentlicher Schlüssel zum Verschlüsseln von Daten und ein privater Schlüssel zum Entschlüsseln.

Eine weitere verbreitete Verschlüsselungstechnik ist die symmetrische Verschlüsselung, bei der sowohl Sender als auch Empfänger denselben geheimen Schlüssel verwenden, um Daten zu verschlüsseln und zu entschlüsseln. Dieser Ansatz ist effizienter als Public-Key-Verschlüsselung, erfordert jedoch einen sicheren Austausch des geheimen Schlüssels zwischen den Kommunikationspartnern.

Die Wahl des geeigneten Verschlüsselungsalgorithmus hängt von verschiedenen Faktoren ab, darunter Sicherheitsniveau, Geschwindigkeit und Ressourcenanforderungen. Unternehmen und Organisationen müssen sorgfältig prüfen, welcher Algorithmus am besten ihren Anforderungen entspricht und gleichzeitig die erforderliche Datensicherheit gewährleistet.

In einer Zeit, in der Cyberangriffe immer raffinierter werden, ist die Implementierung robuster Verschlüsselungsmechanismen unerlässlich, um sensible Informationen vor unbefugtem Zugriff zu schützen. Durch den Einsatz fortschrittlicher Verschlüsselungsalgorithmen können Unternehmen sicherstellen, dass ihre Daten während der Übertragung und Speicherung geschützt sind und die Privatsphäre ihrer Kunden gewahrt bleibt.

Letztendlich sind Verschlüsselungsalgorithmen ein unverzichtbares Instrument im Kampf gegen Cyberkriminalität und Datenschutzverletzungen. Indem sie eine starke Basis für sichere Datenübertragungen schaffen, tragen sie maßgeblich dazu bei, das Vertrauen in digitale Kommunikationssysteme zu stärken und die Integrität sensibler Informationen zu wahren.

Häufig gestellte Fragen zu Verschlüsselungsalgorithmen

- Wie lautet die Bezeichnung für einen Verschlüsselungsalgorithmus?

- Welche 3 Arten von Verschlüsselungen gibt es?

- Welcher ist der beste Verschlüsselungsalgorithmus?

- Was ist der Verschlüsselungsalgorithmus?

- Welche Verschlüsselungsalgorithmen gibt es?

- Was sind Verschlüsselungsalgorithmen?

Wie lautet die Bezeichnung für einen Verschlüsselungsalgorithmus?

Die Bezeichnung für einen Verschlüsselungsalgorithmus lautet in der Regel einfach „Verschlüsselungsalgorithmus“. Ein Verschlüsselungsalgorithmus ist ein mathematisches Verfahren, das verwendet wird, um Daten in eine unverständliche Form zu transformieren, um sie vor unbefugtem Zugriff zu schützen. Diese Algorithmen spielen eine entscheidende Rolle bei der Sicherung von Informationen in digitalen Systemen und sind ein wesentlicher Bestandteil der Datensicherheitstechnologie.

Welche 3 Arten von Verschlüsselungen gibt es?

Es gibt drei grundlegende Arten von Verschlüsselungen: symmetrische Verschlüsselung, asymmetrische (oder Public-Key-) Verschlüsselung und Hash-Funktionen. Bei der symmetrischen Verschlüsselung wird derselbe Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln von Daten verwendet. Die asymmetrische Verschlüsselung hingegen verwendet zwei unterschiedliche Schlüssel – einen öffentlichen Schlüssel zum Verschlüsseln von Daten und einen privaten Schlüssel zum Entschlüsseln. Hash-Funktionen dienen dazu, eine eindeutige kryptografische Prüfsumme für eine Nachricht zu erzeugen, die bei der Überprüfung der Integrität der Daten verwendet wird. Jede dieser Verschlüsselungsarten hat ihre eigenen Vor- und Nachteile und wird je nach Sicherheitsanforderungen und Anwendungsfällen eingesetzt.

Welcher ist der beste Verschlüsselungsalgorithmus?

Die Frage nach dem besten Verschlüsselungsalgorithmus hat keine eindeutige Antwort, da die Wahl des geeigneten Algorithmus von verschiedenen Faktoren abhängt. Es gibt eine Vielzahl von Verschlüsselungsalgorithmen, die jeweils unterschiedliche Stärken und Schwächen aufweisen und je nach Anwendungsfall unterschiedlich geeignet sind. Ein „bester“ Algorithmus existiert nicht im Allgemeinen, sondern muss basierend auf den spezifischen Sicherheitsanforderungen, der Komplexität der Datenübertragung und anderen individuellen Kriterien ausgewählt werden. Unternehmen und Organisationen sollten daher sorgfältig prüfen, welcher Verschlüsselungsalgorithmus am besten ihren Bedürfnissen entspricht und gleichzeitig ein angemessenes Maß an Sicherheit bietet.

Was ist der Verschlüsselungsalgorithmus?

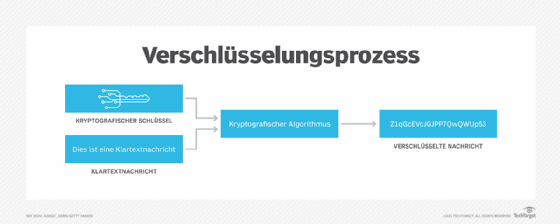

Ein Verschlüsselungsalgorithmus ist ein mathematisches Verfahren, das verwendet wird, um Daten in eine unverständliche Form zu transformieren, sodass sie vor unbefugtem Zugriff geschützt sind. Dieser Algorithmus nutzt komplexe Berechnungen und Schlüssel, um die ursprünglichen Informationen zu verschlüsseln und sie nur für autorisierte Parteien lesbar zu machen. Durch die Anwendung von Verschlüsselungsalgorithmen können sensible Daten sicher übertragen und gespeichert werden, was die Vertraulichkeit und Integrität der Informationen gewährleistet.

Welche Verschlüsselungsalgorithmen gibt es?

Es gibt eine Vielzahl von Verschlüsselungsalgorithmen, die für unterschiedliche Zwecke und Sicherheitsanforderungen entwickelt wurden. Zu den bekanntesten Verschlüsselungsalgorithmen gehören der RSA-Algorithmus, der auf Public-Key-Kryptographie basiert, sowie symmetrische Verschlüsselungsverfahren wie AES (Advanced Encryption Standard) und DES (Data Encryption Standard). Neben diesen klassischen Algorithmen werden auch moderne Techniken wie ECC (Elliptic Curve Cryptography) und ChaCha20 zur sicheren Datenverschlüsselung eingesetzt. Die Auswahl des geeigneten Verschlüsselungsalgorithmus hängt von verschiedenen Faktoren ab, darunter die erforderliche Sicherheitsstufe, die Komplexität der Datenübertragung und die Effizienzanforderungen. Es ist wichtig, den richtigen Algorithmus entsprechend den individuellen Anforderungen zu wählen, um eine wirksame und sichere Verschlüsselung zu gewährleisten.

Was sind Verschlüsselungsalgorithmen?

Verschlüsselungsalgorithmen sind komplexe mathematische Verfahren, die verwendet werden, um Daten in eine unverständliche Form zu transformieren, sodass sie nur von autorisierten Personen entschlüsselt werden können. Diese Algorithmen spielen eine entscheidende Rolle beim Schutz sensibler Informationen vor unbefugtem Zugriff und gewährleisten die Vertraulichkeit und Integrität von Daten während der Übertragung und Speicherung. Indem sie eine sichere Kommunikation ermöglichen, tragen Verschlüsselungsalgorithmen dazu bei, die Privatsphäre von Benutzern zu schützen und die Sicherheit digitaler Systeme zu erhöhen.